Entrar por primera vez a un SOC (Security Operations Center) puede parecer una escena de Hollywood: gigantescas pantallas con mapas, decenas de operadores centrados en sus monitores, quienes tienen que dejar sus teléfonos en gabinetes a la entrada, y millones de señales y cifras apareciendo y desapareciendo constantemente.

Pero a diferencia del cine, esta sofisticación tiene una buena razón de ser. Los SOC son verdaderos centros de comando donde se coordinan, vigilan y protegen millones de activos digitales de innumerables verticales de mercado.

Gracias a estas ventajas, se trata de una industria creciente que solo en el modelo de SOC As a Service movía más de 5.870 millones de dólares en 2022 y se espera que supere los 16.310 millones de dólares en 2030, según proyecciones de la firma analista Fortune Business Insight.

Índice de temas

Introducción a los Centros de Operaciones de Seguridad (SOC)

Aunque los SOC pueden sonar como algo novedoso, sus orígenes se remontan a 1960 y están vinculados con el surgimiento de los NOC o Network Operations Center; se trataba de instalaciones centralizadas donde se vigilaba que los servicios esenciales (infraestructura de red) de una organización funcionaran sin interrupciones.

Por su parte, los SOC nacieron entre el final de la década de los noventa y comienzos del 2000, y están dedicados a proteger a las empresas de las amenazas cibernéticas. Pero para comprender más su naturaleza, comencemos definiendo en qué consisten.

¿Qué es un SOC?

Para Siddharth Deshpande, analista principal de investigación de Gartner, “Un centro de operaciones de seguridad (SOC) puede definirse tanto como un equipo, que a menudo trabaja por turnos las 24 horas del día, como una instalación dedicada y organizada para prevenir, detectar, evaluar y responder a amenazas e incidentes de Ciberseguridad, y para cumplir y evaluar el cumplimiento de la normativa”.

Una definición que concuerda con la visión de la Asociación de la industria de tecnología de la computación (Computing Technology Industry Association, CompTIA), que lo ve como “un equipo de expertos que supervisan de forma proactiva la capacidad de una organización para operar de forma segura. Tradicionalmente, un SOC se ha definido a menudo como una sala en la que trabajan juntos los analistas del SOC. Aunque este sigue siendo el caso en muchas organizaciones, la llegada de COVID-19 y otros factores han llevado a que el equipo SOC esté distribuido de forma más remota”.

Como consecuencia de esta tendencia, en la actualidad, el SOC también puede ser entendido como una función/servicio de seguridad en una organización en el que sus miembros pueden incluso trabajar desde sus casas.

La importancia de los SOC y su auge ha venido de la mano del crecimiento de ciberataques y malware. Según el Fondo Monetario Internacional, la ciberdelincuencia costará al mundo 23 billones de dólares en 2027, un aumento del 175% desde 2022.

Tipos de SOC

Según los recursos y necesidades de una organización, pueden existir varios tipos de SOC con variables adicionales como su ubicación, la tecnología usada y el enfoque de servicio. De esta forma, hablamos de diferentes modelos como son los:

- SOC interno: Corresponde a un centro de operaciones que es gestionado por la misma organización. Dentro de sus fortalezas está el mayor control y personalización dentro de todos los modelos de SOC. Sin embargo, esta personalización repercute en un mayor costo en infraestructura, personal y tecnología. Además, presenta más retos para escalar a medida que la organización crece.

- SOC externo: También conocido como SOC As a Service (SOCaaS), se refiere al modelo donde los servicios SOC son proporcionados por un ente externo. También se les conoce como SOC gestionado o MSSP (Managed Security Service Provider). Al contrario del modelo interno, este tipo de SOC es menos costoso, pero ofrece menor control. Los proveedores de SOC externos suelen ser empresas de seguridad especializadas que tienen la experiencia y los recursos necesarios para proporcionar servicios de alta calidad; sin embargo, existe el riesgo de depender de un proveedor externo (vendor lock-in).

- SOC híbrido: Como lo indica su nombre, existe otra opción que combina los modelos anteriores, aprovechando las fortalezas de ambos modelos y dividiendo diferentes aspectos y funciones entre personal interno y externo de una organización. Dentro de sus ventajas está una mayor visibilidad y detección de amenazas al utilizar una combinación de herramientas y tecnologías de seguridad.

Además de estos ejemplos, existen otras clasificaciones según la tecnología, como es el caso del SOC virtual o en la nube; es un modelo de prestación de servicios de seguridad basado en la nube que no requiere hardware ni software dedicado, lo que lo convierte en una opción para organizaciones que no tienen recursos para invertir en una infraestructura de seguridad propia.

Otra clasificación son los SOC especializados que, como su nombre lo indica, están enfocados en un área específica de operaciones, sobre la cual ofrecen un profundo conocimiento del campo. Algunos ejemplos de este modelo son los SOC en Ciberseguridad, de gestión de riesgos y cumplimiento normativo, entre otras opciones.

Principales funcionalidades de un SOC

Como vemos, los Centros de Operaciones de Seguridad son las entidades que centralizan la responsabilidad de detección, investigación y mitigación de amenazas a la seguridad de una o varias organizaciones, además de velar por el cumplimiento normativo de las mismas. Aunque suelen ofrecer una variedad de servicios según el proveedor elegido, las principales funciones suelen darse en el campo de monitorización y detección de amenazas; respuesta a incidentes y recuperación tras los mismos. Los proveedores SOC pueden ofrecer además servicios de consultoría y capacitación.

Monitorización y detección

Tal vez la función más conocida de los SOC es la vigilancia y detección de amenazas a través de la recopilación de datos de diversas fuentes, como los firewalls, sistemas de detección de intrusos (IDS) y dispositivos de red, entre otras fuentes de información.

Este monitoreo en tiempo real y de forma continua suele utilizar herramientas tecnológicas como los SIEM y los XDR. En el primer caso, los SIEM o Security Information and Event Management corresponden a productos que recopilan, relacionan y analizan datos de seguridad de múltiples fuentes.

Por su parte, los XDR obedecen a las siglas de Extended Detection and Response (Detección y Respuesta Extendidas) y son plataformas encargadas de recopilar los datos de múltiples capas de seguridad que van desde los usuarios y sus dispositivos (endpoints) hasta los servicios en la nube y redes de una organización. Esto permite que los equipos de seguridad detecten, investiguen y respondan a las ciberamenazas con rapidez y efectividad. Los XDR se consideran la evolución de los endpoints (EDR).

Respuesta a incidentes

A pesar de las detecciones y alarmas de cualquier SOC, es igual de importante saber actuar frente a los eventos nocivos que se presenten en las organizaciones, como aquellos que pueden iniciarse por no saber cómo detectar un correo de phishing, y esta función corresponde también a los SOC, quienes deben generar una respuesta adecuada, conteniendo y mitigando los incidentes detectados para evitar mayores daños en las organizaciones, especialmente cuando se trata de procedimientos de respuesta ante un ataque de ransomware.

De esta forma, los SOC deben crear protocolos de respuesta ante amenazas tras realizar una investigación que determine el alcance, impacto y la causa que generó estos incidentes, automatizando procesos de respuesta que permitan reaccionar rápidamente en cualquier momento.

Recuperación y mejoras

La formulación de buenos protocolos frente a incidentes debe incluir mecanismos que garanticen la restauración de los sistemas y datos de una organización al estado anterior a los ataques. Estos planes incluyen la elaboración de estrategias y pruebas de recuperación bajo varios supuestos.

Dichos planes, además de restaurar los sistemas, buscan optimizar los procesos de recuperación, minimizando los tiempos de respuesta y de vuelta a la ‘normalidad’. De igual forma, el SOC también es responsable de establecer técnicas forenses para analizar, entender y, en últimas, establecer mecanismos de mejora continua en cada organización.

Beneficios clave de implementar un SOC

Aparte de algunos beneficios vitales para las organizaciones, como la protección de activos digitales y el cumplimiento regulatorio, los Centros de Operaciones de Seguridad conllevan muchas ventajas para las organizaciones, como son:

- Una mejor visibilidad

- Aumento de confianza de los clientes

- Detección proactiva

- Reducción de costos

Al centralizar la información en un solo organismo, los SOC permiten una mayor visibilidad del estado de la Ciberseguridad de una organización, una característica que permite tomar mejores decisiones. Es más, esta centralización permite generar medidas proactivas, como la implementación de diferentes tipos de cifrado de datos, que puedan evitar problemas críticos o interrupciones en los procesos de negocios de los clientes.

¿Cuánto cuesta parar en seco una organización? ¿Sacarla de Internet? ¿Entorpecer sus procesos? ¿Rescatar datos confidenciales? Todos estos costos se pueden ahorrar al instaurar un buen SOC y una estrategia de Ciberseguridad.

Un beneficio adicional tiene que ver con la reputación de una organización. Un SOC no solo puede proteger la imagen de una empresa, sino también transmitir una imagen de solidez hacia los clientes más importantes.

Protección de activos en los SOC

Aparte de los beneficios mencionados anteriormente, la razón de ser esencial de los SOC es la protección de activos contra amenazas internas y externas, que llevan a establecer medidas proactivas en múltiples capas que van desde el control de acceso a la información hasta la detección de intrusos en las redes.

Con estos objetivos en mente, se busca minimizar el riesgo de vulneraciones en todo el ecosistema digital de la organización. Una postura que opera de forma continua y va evolucionando con el paso del tiempo y la llegada de nuevas tecnologías y amenazas.

Cumplimiento normativo en los SOC

Especialmente útil en verticales que manejan información sensible, el cumplimiento normativo es otro de los puntos positivos de los SOC, permitiendo seguir regulaciones gubernamentales, requisitos legales y, al mismo tiempo, fomentar la protección de datos personales, la prevención del fraude y el abuso en el manejo de la información.

De igual forma, los SOC ayudan a cumplir con los requisitos de marcos de seguridad de la información, como ISO 27001 o NIST 800-53, lo que no solo reduce los riesgos, sino que también mejora la imagen de las empresas y facilita la realización periódica de auditorías de seguridad.

Esto sin contar con regulaciones locales de protección de datos personales, como ocurre con el Reglamento General de Protección de Datos (GDPR) europeo, la Ley de Privacidad del Consumidor de California (CCPA) o la Ley 1581 de 2012 de Colombia, también conocida como Ley de Protección de Datos Personales.

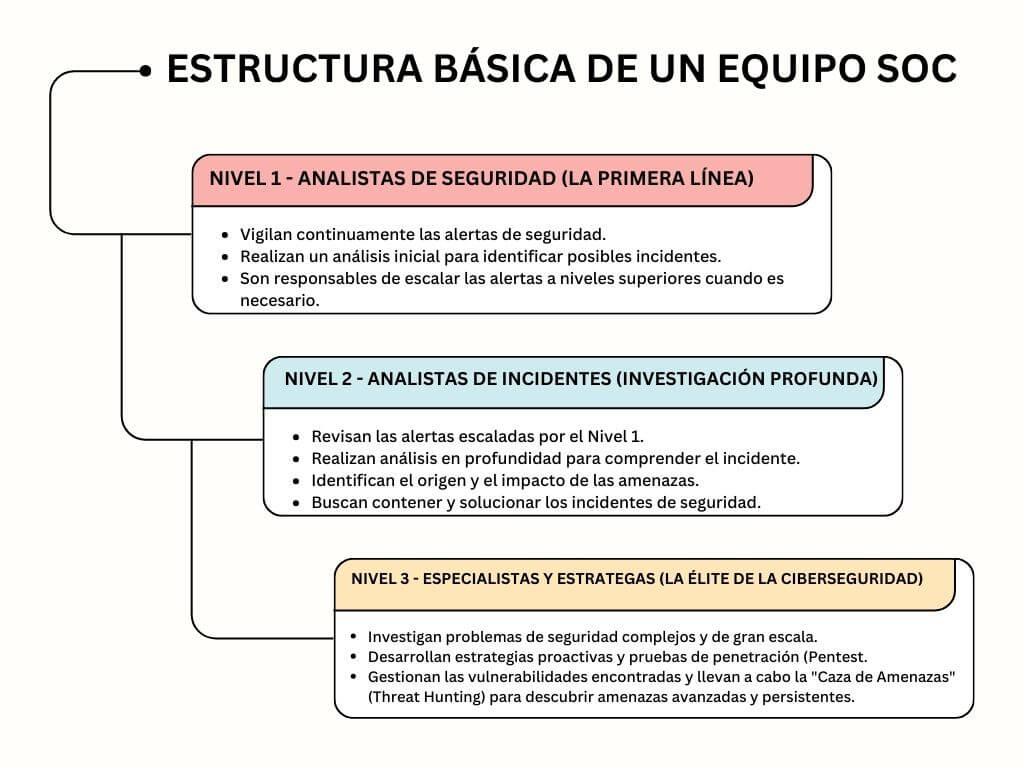

Estructura del Equipo SOC

No todos los SOC son iguales; estos suelen variar según su tamaño y las necesidades de sus clientes. Sin embargo, su estructura básica suele basarse en 3 capas o niveles con roles bien definidos que van desde la detección de amenazas hasta puestos de liderazgo y desarrollo de Pentest y estrategias de seguridad. De esta forma:

- Nivel 1: Corresponde al equipo de analistas de seguridad encargado de monitorizar las alertas y realizar un análisis inicial. Son los responsables, además, de escalar estos incidentes a otros niveles de atención.

- Nivel 2: Este equipo revisa las alertas denunciadas por el nivel 1 y realiza un análisis más en profundidad. Son los responsables de investigar incidentes complejos, identificar su origen, determinar su impacto y, de ser posible, contener y solucionar los incidentes.

- Nivel 3: Aún más especializados, son la élite que investiga grandes problemas, desarrollan estrategias de seguridad, realizan pruebas de penetración y gestionan vulnerabilidades. Son también los encargados del ‘Threat Hunting’ para descubrir amenazas avanzadas o persistentes.

Es importante recordar que este esquema es liderado por un gerente o manager, además de un ingeniero de seguridad, encargados de integrar nuevas tecnologías y coordinar los esfuerzos y recursos del equipo de Ciberseguridad.

Roles Clave

Para comenzar, el SOC Manager o gerente del Centro de Operaciones de Seguridad es la persona responsable de supervisar las operaciones diarias del SOC, así como coordinar sus esfuerzos con otras áreas dentro de una organización. Es también quien reporta al CISO (Chief Information Security Officer) o Director de Seguridad de la Información, y tiene que estar al tanto de las pruebas de caja negra en hacking ético para garantizar que la infraestructura no tenga vulnerabilidades que un atacante podría explotar.

Dentro de sus responsabilidades, también puede trabajar con entidades externas, regulatorias o de seguridad nacional, para investigar y responder a incidentes inesperados. Según el tipo de SOC, puede diseñar políticas y procedimientos de seguridad de la información, gestionar el presupuesto e implementar auditorías.

Otro rol clave es el de los ingenieros de seguridad, profesionales responsables de diseñar, implementar y mantener la infraestructura y arquitectura de seguridad del SOC. Dentro de sus obligaciones, también está configurar y mantener las herramientas de seguridad del SOC, abarcando plataformas de SIEM, SOAR (Orquestación, Automatización y Respuesta de Seguridad), EDR, entre otras.

Especialistas en Seguridad e integración con otros equipos

Los analistas de seguridad son los ‘soldados’, la primera línea de guardianes encargada de garantizar que los activos digitales de las organizaciones estén protegidos de accesos no autorizados. Procesos como la validación de identidad digital también son clave para evitar accesos indebidos. Son los primeros que revisan los datos y actividades sospechosas y los que escalan los incidentes de mayor nivel.

Para cumplir con sus objetivos como parte del SOC, deben colaborar estrechamente con otros equipos de TI y de desarrollo de software o DevSecOps. Instituciones como el CyLab de la Carnegie Mellon University lideran la investigación aplicada en este tipo de integración entre seguridad y desarrollo ágil. Recordemos que este último término corresponde a la combinación de las palabras en inglés development (desarrollo), security (seguridad) y operations (operaciones).

Por su parte, el equipo de TI es el responsable de gestionar y mantener la infraestructura de TI de una organización, lo que los convierte en aliados vitales para cuidar la infraestructura tecnológica de toda entidad.

Futuro de los SOC

Según estudios conjuntos de la analista Deloitte y Google, las soluciones de seguridad tradicionales, basadas en la detección de anomalías y la automatización de respuestas, ya no son suficientes debido al incremento de amenazas cada vez más sofisticadas y respaldadas por grupos criminales consolidados.

En este escenario, es necesario un nuevo enfoque para la seguridad, dotado de herramientas como el futuro de la ciberseguridad, la automatización, la Inteligencia Artificial, la proactividad, la colaboración y la ciberresiliencia.

Tecnologías Emergentes en los SOC

Para cumplir con los retos cada vez más demandantes de las empresas modernas, dotadas de arquitecturas tecnológicas distribuidas, híbridas y siempre conectadas, es necesario delegar algunas funciones anteriormente realizadas por humanos. Y es precisamente aquí donde la Inteligencia Artificial y el Machine Learning vienen a automatizar tareas repetitivas, como el análisis de registros de seguridad y la detección de anomalías.

Por su parte, el Machine Learning o Aprendizaje Automático aprenderá de los patrones de reconocimiento para ayudar a identificar y prevenir ataques cibernéticos. Se trata de tecnologías que, en últimas, permitirán liberar al talento humano para realizar tareas de análisis y estrategia.

Otras tecnologías, no necesariamente nuevas, pero que tendrán impacto en el futuro, serán la seguridad en dispositivos IoT, equipos que a menudo son vulnerables a los ataques cibernéticos y que el SOC necesita proteger e incluir en todos sus planes y estrategias. Otra tendencia tecnológica es el uso de plataformas SOAR para automatizar tareas de seguridad repetitivas.

Otras tecnologías más recientes, pero que están emergiendo en algunos escenarios, es el uso de tecnología Blockchain para proteger la integridad de los datos y prevenir fraudes, además del uso de IA Generativa para simular ataques, entre otros usos.

Desafíos y Oportunidades

A pesar de las inversiones y esfuerzos sostenidos por especialistas y proveedores tecnológicos en todo el mundo, los SOC enfrentan múltiples amenazas, tanto de índole tecnológico como cultural.

Por una parte, está el esfuerzo continuo de una industria criminal que solo en el 2023 alcanzó los 6.060 millones de ataques, según cifras de Statista, lo que supone un aumento del 10% en comparación con el año anterior.

Por otro lado, y de forma simultánea, existe una escasez de talento humano, lo que dificulta a los SOC encontrar y retener personal con las habilidades y experiencia necesarias.

Del mismo modo, existen fenómenos culturales como la fatiga de alertas, donde los SOC se ven inundados con un gran número de alertas de seguridad, muchas de las cuales son falsos positivos, lo que puede llegar a generar fallos. Esto, además, está enmarcado en límites presupuestales y regulatorios, donde la ciberseguridad del país debe convivir junto con el respeto a la privacidad, errores comunes que comprometen la seguridad informática y la protección de datos personales.

Por fortuna, los SOC cuentan en este momento con acceso a herramientas de automatización más poderosas que nunca (IA) capaces de suplir algunas de las falencias. Además de modelos de seguridad robustos como el Zero Trust, los test de penetración y la microsegmentación, que permiten definir a los SOC con una nueva objetiva más enfocada, incluso, hacia la ciberresiliencia, porque, al final, lo más importante es que los procesos de negocio sigan operando a pesar de todo.

Preguntas frecuentes

¿Cómo paso de ser analista SOC a ser ingeniero de seguridad?

Debe usted fortalecer su perfil técnico con certificaciones avanzadas, dominar herramientas como SIEM y EDR, y participar en proyectos de ciberseguridad compleja.

¿Qué tan útiles son las opciones de NOC/SOC para la toma de decisiones estratégicas?

Le permiten obtener visibilidad integral de la infraestructura tecnológica y anticiparse a riesgos, lo que facilita decisiones informadas y proactivas.

¿Qué servicios ofrece el SOC además de la detección y respuesta a incidentes?

Incluyen gestión de vulnerabilidades, cumplimiento normativo, monitoreo continuo, inteligencia de amenazas y soporte forense.

¿Qué es una alerta SOC y cómo se priorizan?

Es una notificación automatizada sobre posibles amenazas; se priorizan según su criticidad, impacto potencial y contexto operativo.

¿Qué habilidades necesito para entrar al SOC desde un rol de liderazgo?

Requiere usted competencias en gestión de crisis, ciberestrategia, conocimientos técnicos actualizados y liderazgo transversal en entornos de alta presión.

¿Qué requisitos son normales para un puesto de trainee SOC analyst?

Se suele exigir conocimiento básico en redes, interés en ciberseguridad, pensamiento analítico y disponibilidad para turnos rotativos.

¿Qué significa SOC en la oficina en contextos de alta dirección?

Representa una unidad crítica que garantiza la continuidad del negocio al centralizar la vigilancia, prevención y respuesta ante ciberamenazas.