El Grupo de Respuesta a Emergencias Cibernéticas de Colombia (Colcert) emitió una alerta técnica tras identificar una campaña activa de manipulación de motores de búsqueda que afecta a sitios web institucionales bajo el dominio .gov.co. El ataque utiliza una técnica avanzada denominada cloaking (encubrimiento), la cual permite a los atacantes aprovechar la reputación digital de las entidades públicas para promocionar sitios de apuestas ilegales y casinos tailandeses sin que el personal administrativo o la ciudadanía lo perciban a simple vista.

Esta modalidad no busca la exfiltración de datos confidenciales, sino el abuso de la autoridad de dominio de las instituciones para mejorar el posicionamiento SEO (Search Engine Optimization) de portales fraudulentos. Al ser sitios gubernamentales, los algoritmos de búsqueda les otorgan una alta confianza, lo que facilita que el contenido malicioso escale posiciones rápidamente en los resultados de búsqueda.

Índice de temas

¿En qué consiste la mecánica del engaño mediante ‘cloaking’?

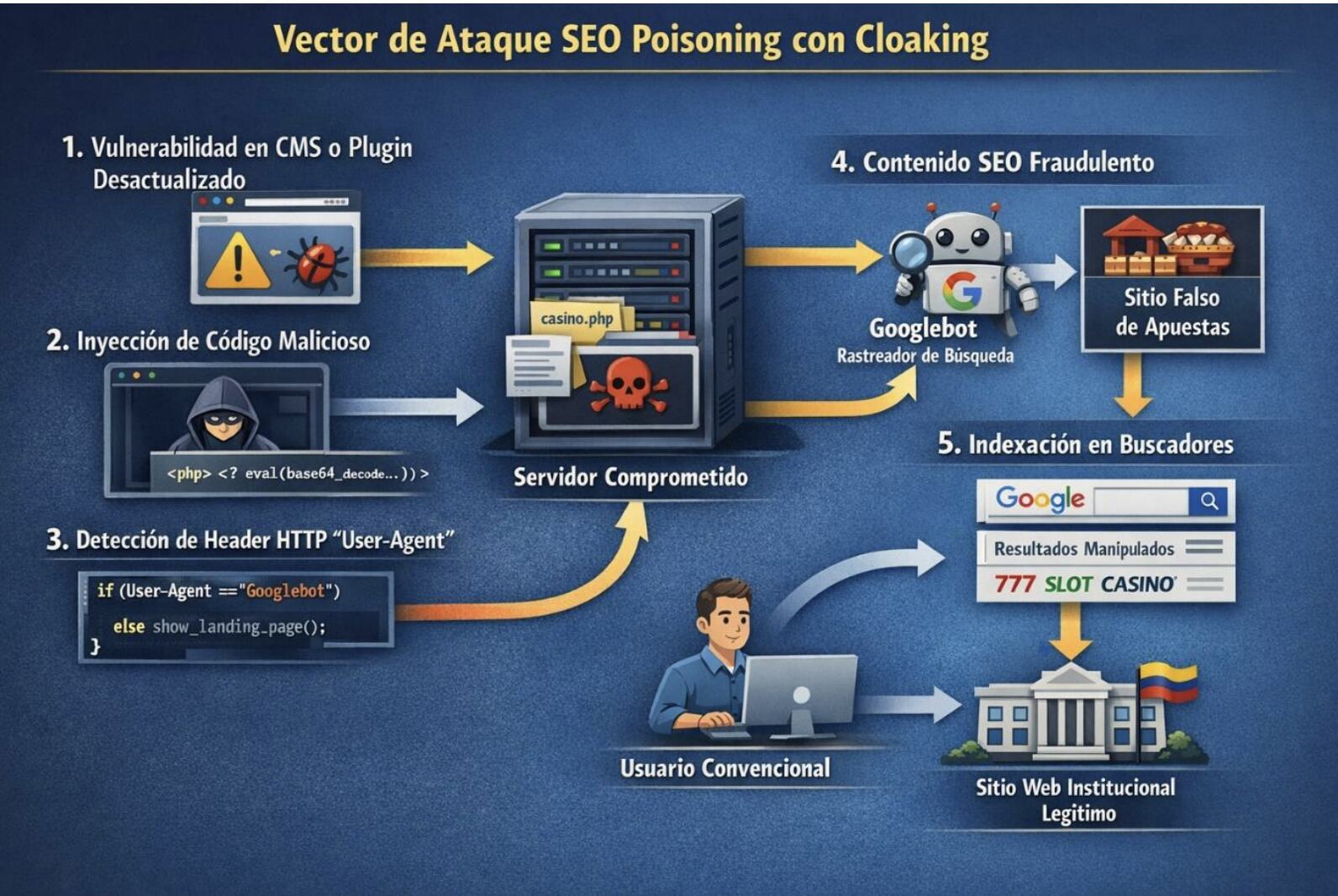

El vector de ataque comienza con la explotación de vulnerabilidades en sistemas de gestión de contenidos (CMS) como WordPress o Drupal, o en complementos (plugins) desactualizados. Una vez que el atacante logra el acceso inicial, inyecta código malicioso en archivos críticos del servidor o directamente en la base de datos.

El componente central de la amenaza es la detección del User-Agent. Cuando una persona accede al portal, el servidor entrega el contenido legítimo, manteniendo la apariencia de normalidad. Sin embargo, si el servidor identifica que la solicitud proviene de un rastreador de motores de búsqueda, como el Googlebot, suministra metadatos y enlaces relacionados con juegos de azar.

De acuerdo con el análisis técnico del Colcert, el atacante implementa “reglas condicionales en archivos .htaccess basadas en User-Agent” para ocultar los artefactos maliciosos a la vista de las organizaciones. Esto provoca que, al realizar una búsqueda en Google, el título y la descripción del sitio institucional aparezcan reemplazados por caracteres tailandeses (como สล็อต) y términos como “777 slot casino”.

¿Qué señales técnicas revelan un compromiso en la infraestructura?

La detección de este incidente requiere una auditoría técnica profunda, ya que la navegación convencional no revela la infección. El Colcert recomienda a los equipos de tecnología monitorear indicadores de compromiso (IoCs) específicos a nivel de contenido y servidor.

Entre los hallazgos frecuentes se encuentran archivos .php con funciones sospechosas como eval(), base64_decode(), gzinflate() y shell_exec(), utilizadas comúnmente para ejecutar código ofuscado y mantener la persistencia mediante web shells. También se ha reportado la alteración de etiquetas <title>, metadescripciones y la sustitución del favicon institucional por íconos externos vinculados a sitios de apuestas.

“Se trata de un compromiso orientado a la manipulación SEO, con mecanismos de persistencia y evasión activa”, explicó el equipo técnico del Colcert en su análisis de encadenamiento táctico bajo el marco MITRE ATT&CK. El informe destaca que el impacto principal es el defacement interno, afectando la reputación digital de la entidad sin modificar visiblemente la interfaz para la ciudadanía.

¿Cuáles son las medidas urgentes para la recuperación y defensa?

Para las entidades que confirmen el compromiso, la hoja de ruta de remediación exige la erradicación de los scripts maliciosos y la restauración de sistemas desde respaldos confiables. No obstante, la limpieza no es suficiente si no se cierran las brechas de entrada; por ello, es imperativo actualizar el CMS, los temas y todos los complementos activos, además de implementar autenticación multifactor y configurar un Firewall de Aplicaciones Web (WAF). Adicionalmente:

- Ejecutar búsquedas tipo site:midominio.gov.co casino / slot / 777.

- Comparar contenido servido a usuario normal vs. simulando Googlebot.

- Revisar archivos .php con modificaciones recientes.

- Verificar cambios no autorizados en , metadatos y favicon.

- Revisar .htaccess y tareas programadas (cron).

- Validar usuarios administrativos no reconocidos.

La prevención a largo plazo depende de una política de actualización continua y el bloqueo de la ejecución de código PHP en directorios destinados únicamente a la carga de archivos, limitando así la capacidad de los atacantes para desplegar herramientas de persistencia.