Comienza el 2026 y el panorama del año, en cuanto a ciberseguridad se refiere, nos muestra un horizonte redefinido por la adopción acelerada de IA en ataque y defensa, el avance de Zero Trust, la presión del ransomware y el enfoque en resiliencia y recuperación de datos. Pero esto es solo la punta de lanza en cuanto a las tendencias tecnológicas de este nuevo ciclo.

Y es que el crecimiento del sector refleja la urgencia de estas amenazas. Mientras que en 2024 el mercado global de ciberseguridad se valoró en aproximadamente 183.900 millones de dólares, las proyecciones para el cierre del 2026 prevén que crezca en 248.280 millones de dólares.

Durante el periodo 2024-2025, el protagonismo tecnológico recayó en la consolidación de las Plataformas de Protección de Aplicaciones Nativas de la Nube (CNAPP) y el auge de la IA Generativa, que fue utilizada tanto para automatizar el desarrollo de código seguro como para sofisticar los ataques de ingeniería social.

El mercado también se vio impulsado por la transición masiva hacia arquitecturas SASE (Secure Access Service Edge), buscando unificar la red y la seguridad en un entorno de trabajo cada vez más híbrido y disperso.

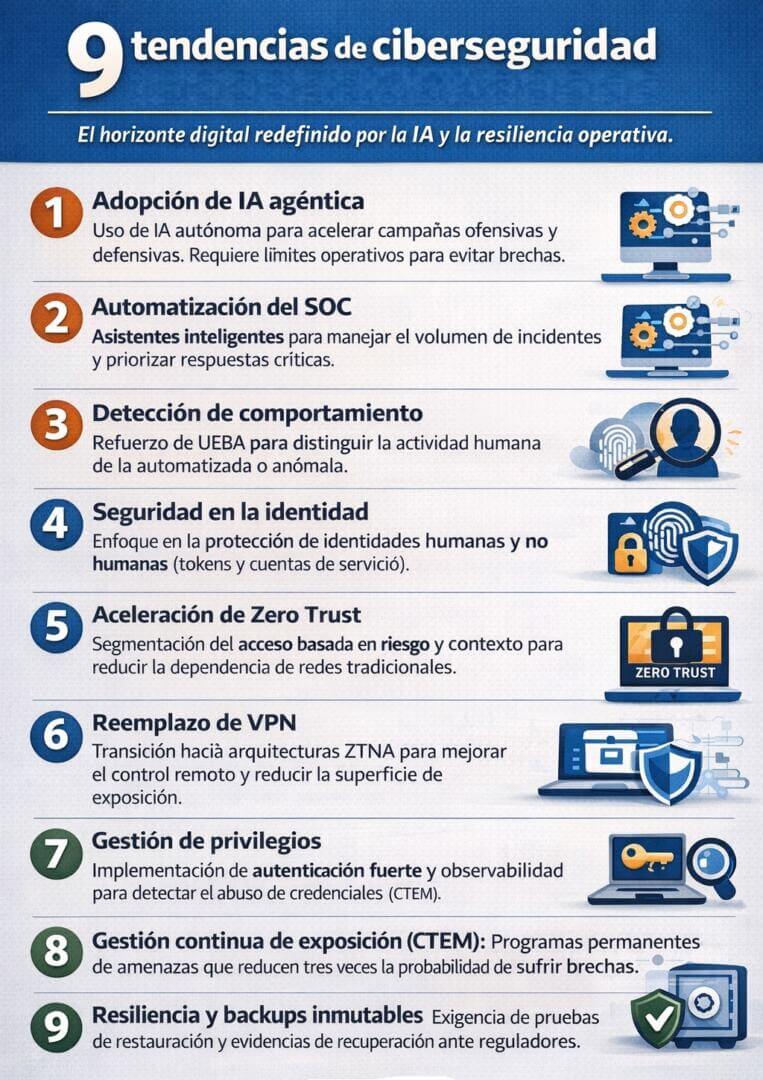

Sin más preámbulos veamos lo que nos depara el 2026:

- Exigencia de resiliencia y backups inmutables: Reguladores y aseguradoras demandan ahora pruebas regulares de restauración y evidencias de recuperación ante incidentes.

- Adopción de IA agéntica: El uso de Inteligencia Artificial autónoma para acelerar campañas ofensivas y optimizar flujos defensivos en el SOC es la tendencia más visible. Sin embargo, Forrester advierte que esta adopción podría causar brechas públicas debido a la falta de límites operativos.

- Automatización obligatoria del SOC: Ante adversarios que también automatizan sus ataques, el SOC requiere asistentes de investigación inteligentes para manejar el volumen y la priorización de respuestas ante incidentes.

- Detección de comportamiento automatizado: las organizaciones están reforzando la UEBA (User and Entity Behavior Analytics) para perfilar usuarios y entidades (dispositivos/aplicaciones) y así distinguir actividad humana de actividad automatizada o anómala.

- Seguridad centrada en la identidad: El enfoque se desplaza hacia la protección de identidades, incluyendo las no humanas (cuentas de servicio y tokens), para evitar el movimiento lateral de los atacantes.

- Aceleración de Zero Trust: La necesidad de segmentar el acceso por riesgo y contexto está impulsando este modelo, reduciendo la dependencia de las infraestructuras tradicionales.

- El reemplazo de VPN se sigue acelerando: Desde el 2025 el 65 % de las organizaciones tiene la intención de sustituir sus VPN en el plazo de un año, moviéndose hacia enfoques de acceso más modernos como arquitecturas de zero trust/ZTNA para reducir exposición y mejorar el control de acceso remoto.

- Gestión de privilegios y acceso condicional: La implementación de autenticación fuerte y observabilidad consistente se vuelve crítica para detectar el abuso de credenciales de manera temprana.

- Gestión continua de exposición (CTEM): Gartner señala que las empresas que adopten programas de gestión continua de amenazas serán tres veces menos propensas a sufrir brechas que aquellas que solo realizan escaneos puntuales.