Imagine una reunión crítica de negocios donde, repentinamente, decenas de mosquitos ingresan a la sala, zumbando y distrayendo a todos los presentes. Aunque no sean letales por sí mismos, su presencia interrumpe el flujo de trabajo, genera molestia y desvía la atención de lo importante. En el entorno digital, el adware cumple esa función de intruso persistente: es software diseñado para mostrar publicidad no solicitada en las pantallas de los usuarios.

Sin embargo, para una empresa, el problema va más allá de la molestia visual; representa una degradación del rendimiento de los equipos, una brecha de seguridad y un riesgo reputacional. En el contexto local, la situación es preocupante. Según el Panorama de Amenazas de Kaspersky, el Adware es una de las principales amenazas de la región.

Índice de temas

¿Qué es el adware y por qué debería preocuparte como responsable B2B?

El Ministerio de Tecnologías de la Información y Comunicaciones de Colombia (MinTIC) lo define como “un tipo de software, generalmente no deseado, que facilita el envío de contenido publicitario a un equipo”. En otras palabras, este software publicitario es un tipo de programa que genera ingresos para sus desarrolladores mediante la visualización automática de anuncios en la interfaz del usuario o durante el proceso de instalación de otro software.

En un entorno corporativo B2B, la preocupación no debe centrarse únicamente en la “molestia” que genera, ya sea mediante ventanas emergentes o distracciones, sino en el impacto operativo. El adware moderno consume recursos del sistema (procesador, memoria y ancho de banda), lo que ralentiza las operaciones diarias y reduce la vida útil del hardware.

Más allá de la productividad, existe un riesgo de privacidad latente: muchas variantes de adware rastrean hábitos de navegación, historial de búsqueda y datos de ubicación para personalizar los anuncios. En el peor de los casos, este software actúa como una puerta de entrada para amenazas más graves, debilitando los protocolos de seguridad de la red corporativa y facilitando la entrada de spyware o ransomware.

¿Cómo se infiltra el adware en tus sistemas corporativos?

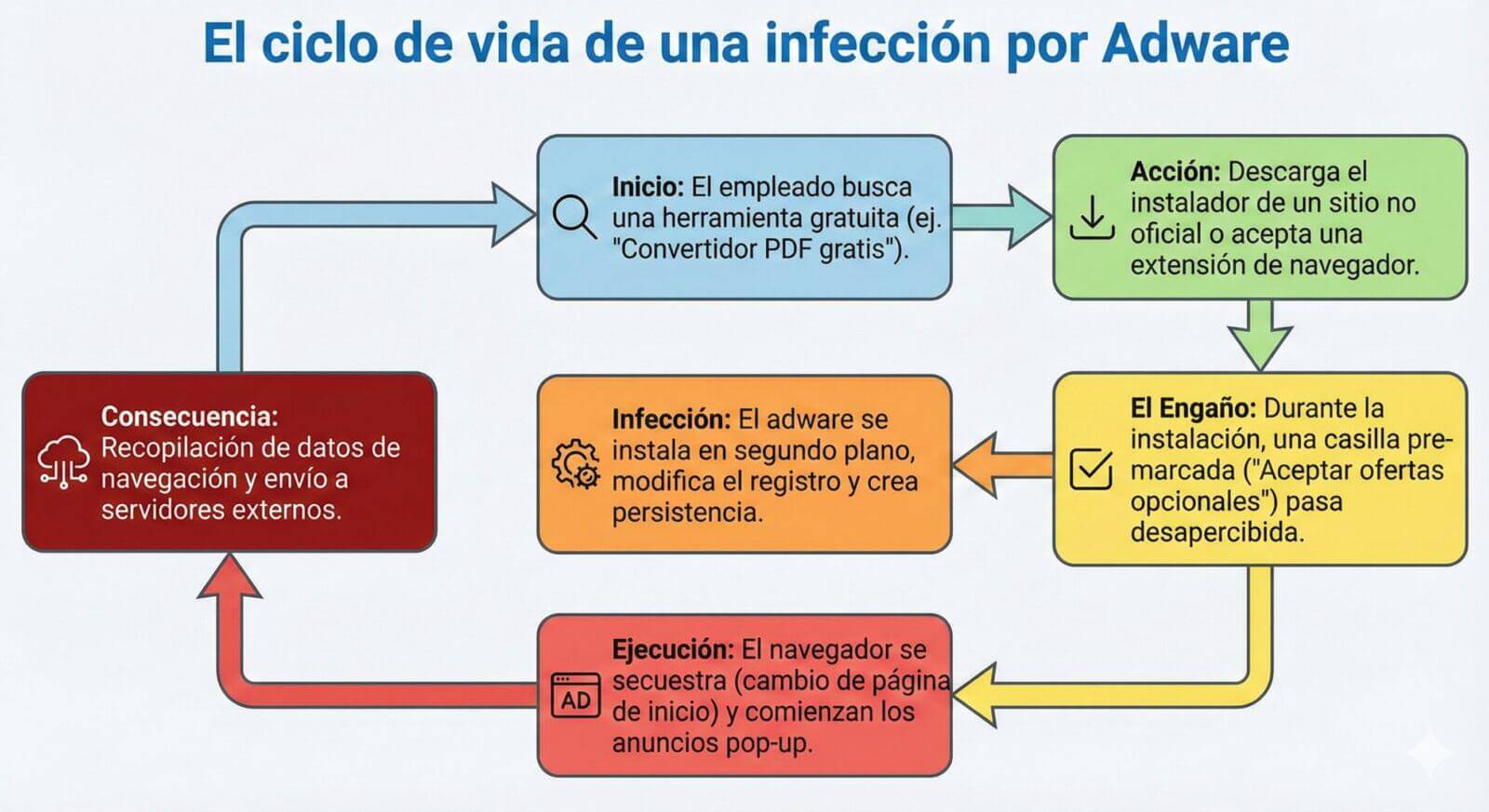

La infección por adware rara vez es un ataque frontal; suele ser el resultado de técnicas de engaño o descuidos en la higiene digital. Los canales más comunes incluyen:

- Empaquetado de software (Bundling): Es la vía más frecuente. El adware se oculta dentro de los instaladores de software gratuito (freeware) o shareware. Los usuarios, al instalar rápidamente aplicaciones legítimas, aceptan sin saberlo la instalación de programas adicionales debido a interfaces de usuario diseñadas para confundir a los internautas.

- Extensiones de navegador: Los ciberdelincuentes compran extensiones legítimas con una gran base de usuarios y lanzan una actualización que incluye código malicioso para inyectar publicidad. Estas extensiones pueden permanecer inactivas (dormidas) durante meses antes de activarse.

- Descargas “Drive-by” y malvertising: Ocurre al visitar sitios web comprometidos o hacer clic en anuncios falsos que inician una descarga automática sin el consentimiento explícito del usuario.

¿Qué tipos de adware existen?

No todo el software publicitario se clasifica igual. Para una adecuada gestión de tecnología y ciberseguridad, es vital diferenciar entre software subvencionado legalmente y el código netamente malicioso. Así podemos clasificar categorías como:

- Adware legítimo: Software gratuito donde el usuario da su consentimiento explícito para ver anuncios a cambio del uso del programa. Los anuncios suelen estar contenidos dentro de la interfaz de la aplicación y el desarrollador ofrece una forma clara de desinstalación.

- Aplicaciones potencialmente no deseadas (PUA/PUP): Se instalan mediante engaños o ingeniería social. Aunque técnicamente pueden tener consentimiento del usuario (oculto en términos y condiciones), estas modifican configuraciones del navegador o del sistema y son muy difíciles de eliminar.

- Adware malicioso (Spyware): Software ilegal que se instala sin conocimiento del usuario. Su función principal es el espionaje, recopilación de datos sensibles y apertura de brechas de seguridad para otros malwares, utilizando técnicas de ofuscación para evitar ser detectado.

Tabla Comparativa de Tipos de Adware

| Característica | Adware legítimo | PUA (Potencialmente No Deseado) | Adware malicioso / Spyware |

| Consentimiento | Explícito y claro. | Engañoso / Oculto. | Ninguno. |

| Objetivo | Financiar la aplicación. | Monetización agresiva. | Robo de datos / Daño. |

| Desinstalación | Fácil (Panel de control). | Difícil / Deja residuos. | Requiere herramientas especializadas. |

| Comportamiento | Anuncios en la app. | Pop-ups, secuestro de navegador. | Keylogging, rootkits. |

| Riesgo | Bajo. | Medio (Rendimiento/ Privacidad). | Alto (Seguridad crítica). |

¿Cómo detectar un adware en su empresa antes de que sea un problema mayor?

La detección temprana de adware en entornos corporativos requiere una combinación de visibilidad total del endpoint, criterios definidos sobre qué constituye software no deseado y una política rigurosa respecto al navegador (tanto en configuración como en extensiones). En la práctica, estas amenazas suelen infiltrarse mediante instaladores que incluyen software adicional (bundling) o extensiones que, bajo una apariencia legítima, alteran la navegación insertando publicidad o redirigiendo el tráfico.

Indicadores de comportamiento y falta de control

El primer eje de detección se basa en identificar comportamientos que restan elección y control al usuario. Microsoft utiliza estas señales para clasificar software como no deseado:

- Ocultamiento: El programa no avisa claramente de su presencia o propósito.

- Instalación no consentida: Se instalan o reinstalan componentes sin autorización explícita.

- Manipulación del navegador: Apertura de ventanas sin permiso, redirección de tráfico, modificación de contenido web o bloqueo de cambios en la configuración.

Estos indicadores son críticos para identificar adware, ya que suelen manifestarse mediante cambios repentinos en la página de inicio o el buscador predeterminado, la aparición de anuncios fuera de contexto y la persistencia del software tras intentar desinstalarlo.

El riesgo de las extensiones (MITRE ATT&CK T1176)

El segundo eje se centra en el monitoreo de extensiones. El marco MITRE ATT&CK destaca el abuso de extensiones (Técnica T1176) como un método habitual para lograr persistencia y operar dentro de un entorno confiable, aprovechando los permisos heredados del navegador o nombres similares a herramientas legítimas.

Para una detección eficaz en la empresa, es necesario correlacionar los eventos de instalación o ejecución de extensiones con indicadores técnicos posteriores, tales como:

- Conexiones salientes anómalas desde el proceso del navegador.

- Cambios inusuales en la configuración.

- Creación de entradas de registro o artefactos vinculados a extensiones no autorizadas.

¿Qué acciones preventivas y de contención se pueden implementar hoy mismo?

La primera línea de defensa consiste en endurecer la configuración de los endpoints existentes, transformando las herramientas de seguridad pasivas en activas. Es imperativo acceder a la consola de administración del antivirus corporativo para cambiar la política de detección de aplicaciones potencialmente no deseadas (PUP/PUA) de un estado de simple alerta a bloqueo o cuarentena automática.

Esta medida se debe complementar con la revocación de privilegios de administrador local a los usuarios estándar, impidiendo así que el adware tenga los permisos necesarios para escribir en directorios del sistema o modificar registros críticos durante una instalación silenciosa.

Simultáneamente, es crucial minimizar la superficie de ataque en la navegación web, que es la principal vía de entrada de este tipo de malware. Para ello, se deben implementar bloqueadores de publicidad (como uBlock Origin) de forma forzada en todos los navegadores de la empresa mediante Políticas de Grupo (GPO), eliminando el riesgo de clics accidentales en malvertising.

Como capa adicional, se recomienda cambiar la configuración DNS de la red hacia servicios con filtrado de seguridad (como Quad9 o Cloudflare for Families), lo que evitará la resolución de dominios conocidos por distribuir software malicioso antes de que la conexión llegue al equipo del usuario.

En el momento en que se detecta una posible infección, la contención inmediata es prioritaria para proteger la integridad de la red corporativa. El protocolo exige el aislamiento de red instantáneo del equipo afectado, desconectándolo tanto de la conexión Wi-Fi o Ethernet como de cualquier unidad compartida para evitar movimientos laterales o exfiltración de datos.

Para la erradicación efectiva del software malicioso, no basta con un escaneo tradicional, ya que el adware moderno utiliza mecanismos de persistencia sofisticados. El equipo de soporte debe revisar manualmente el Programador de tareas de Windows y los accesos directos de los navegadores en busca de comandos ocultos que reinstalen la amenaza tras el reinicio.

Adicionalmente, la tecnología debe complementarse con la concienciación del usuario para cerrar el ciclo de seguridad. Se debe instruir a los empleados sobre las tácticas de ingeniería social más comunes, como las falsas actualizaciones de software o controladores que aparecen en ventanas emergentes. Establecer un canal de comunicación claro para que los usuarios reporten anomalías sin temor a represalias permite una detección temprana.

Checklist de Prevención de Adware

- [ ] Restricción de privilegios: Retirar permisos de administrador local a los usuarios finales para evitar instalaciones no autorizadas.

- [ ] Gestión de Navegadores: Implementar políticas de grupo (GPO) para bloquear la instalación de extensiones desconocidas en Chrome/Edge.

- [ ] Filtrado DNS: Configurar bloqueos a nivel de red para dominios conocidos de publicidad maliciosa y servidores de comando y control.

- [ ] Capacitación: Entrenar al personal para identificar casillas pre-marcadas en instaladores y reconocer descargas falsas (“Dark Patterns”).

- [ ] Software autorizado: Crear un repositorio central de software corporativo y prohibir descargas de sitios de terceros.

- [ ] Bloqueadores de anuncios: Desplegar bloqueadores de anuncios (ad-blockers) a nivel corporativo para prevenir el malvertising.

¿Qué herramientas confiables existen para eliminar el adware y proteger la red?

Las herramientas confiables para eliminar adware y proteger la red suelen caer en 3 categorías esenciales: La primera es la protección en endpoints (EDR) con detección de PUA; después las herramientas específicas de limpieza de adware/PUP, y por último, los controles preventivos de ejecución (allowlisting) y gobernanza de software.

En la primera categoría, el mensaje central es habilitar capacidades corporativas para identificar y bloquear “aplicaciones potencialmente no deseadas” (PUA), ya que el adware muchas veces se manifiesta como PUA más que como malware tradicional. Este enfoque permite pasar de una postura reactiva a una postura preventiva basada en políticas, telemetría y bloqueo en el endpoint.

En la segunda categoría, las herramientas de limpieza específicas (orientadas a adware/PUP y secuestradores de navegador) se usan como apoyo de remediación cuando el equipo ya fue afectado, por ejemplo para retirar componentes que alteran la navegación o se resisten a una desinstalación normal.

En la tercera categoría, está el control preventivo —como permitir solo software autorizado (allowlisting) y reforzar la gobernanza de qué se instala y desde dónde— lo que reduce drásticamente la superficie de entrada del adware. En conjunto, la combinación recomendada es: bloqueo/auditoría de PUA en endpoints, limpieza especializada para incidentes concretos y controles de ejecución para evitar recurrencia a escala.

¿Qué consecuencias reales puede tener el Adware en una empresa B2B?

El Adware en una empresa B2B trasciende la simple molestia al usuario; representa un riesgo de seguridad tangible que puede derivar en robo de credenciales, fraudes corporativos y problemas legales por exposición de datos. Las variantes modernas de estas amenazas no se limitan a mostrar publicidad invasiva, sino que tienen la capacidad de inyectar contenido en el navegador y redirigir el tráfico web, facilitando campañas de malvertising que comprometen la integridad de la navegación.

Además, estas intrusiones funcionan frecuentemente como un vector de acceso inicial para la descarga de malware más peligroso, como infostealers o troyanos de acceso remoto, lo que permite a los atacantes escalar privilegios y moverse lateralmente dentro de la red corporativa.

En el plano operativo, la presencia de Adware degrada significativamente el rendimiento de los equipos al consumir recursos críticos de CPU y RAM, lo que satura a los equipos de soporte técnico y afecta los acuerdos de nivel de servicio (SLA) tanto internos como externos.

Las estadísticas subrayan la prevalencia de estas tácticas como punto de entrada. La agencia ENISA reporta que el phishing constituye aproximadamente el 60 % de los vectores iniciales en los incidentes de seguridad analizados, una categoría que engloba campañas complejas de malvertising y vishing. Esto confirma que la publicidad maliciosa es un componente activo y frecuente en las estrategias de intrusión actuales.

Es vital centrarse en proteger la identidad del usuario, ya que el robo de sesiones es uno de los objetivos principales del Adware. Datos de Microsoft Entra señalan que la implementación de la autenticación multifactor (MFA) reduce el riesgo de compromiso en un 99.2 %. Esta medida es fundamental en el sector B2B, donde el daño real se materializa cuando una infección de endpoint evoluciona hacia un acceso no autorizado a información confidencial de clientes y proveedores.