En ciberseguridad, la analogía del Caballo de Troya describe con claridad cómo actúan estos ataques. Así como los griegos lograron entrar a la ciudad escondidos dentro de un supuesto regalo, el malware troyano no rompe las defensas de la empresa, sino que entra porque el usuario lo permite.

Para un líder de negocios, entender esto es vital: un troyano no es simplemente un virus que causa molestias técnicas. Es una puerta trasera silenciosa que otorga a los criminales acceso administrativo a sus activos más valiosos. Una vez dentro, pueden exfiltrar secretos comerciales, realizar transacciones fraudulentas o desplegar ataques devastadores como el ransomware.

En el contexto colombiano, esta amenaza es crítica: el país se ha posicionado como uno de los más atacados de América Latina, registrando más de 36.000 millones de intentos de ciberataques en 2024, donde la ingeniería social y el phishing (el vehículo principal de los troyanos) aumentaron un 53%.

Índice de temas

¿Qué es un troyano y por qué su naturaleza lo convierte en una amenaza única para su negocio?

La distinción fundamental de un troyano frente a otros tipos de malware, como los virus o los gusanos, es que no tiene la capacidad de autorreplicarse. Un virus infecta archivos y se propaga automáticamente; un gusano salta de red en red por sí solo. El troyano, por el contrario, requiere de la interacción humana para activarse.

Esto convierte al troyano en una amenaza híbrida que ataca tanto a la infraestructura tecnológica como a la psicología de su equipo. Depende enteramente del engaño o ingeniería social.

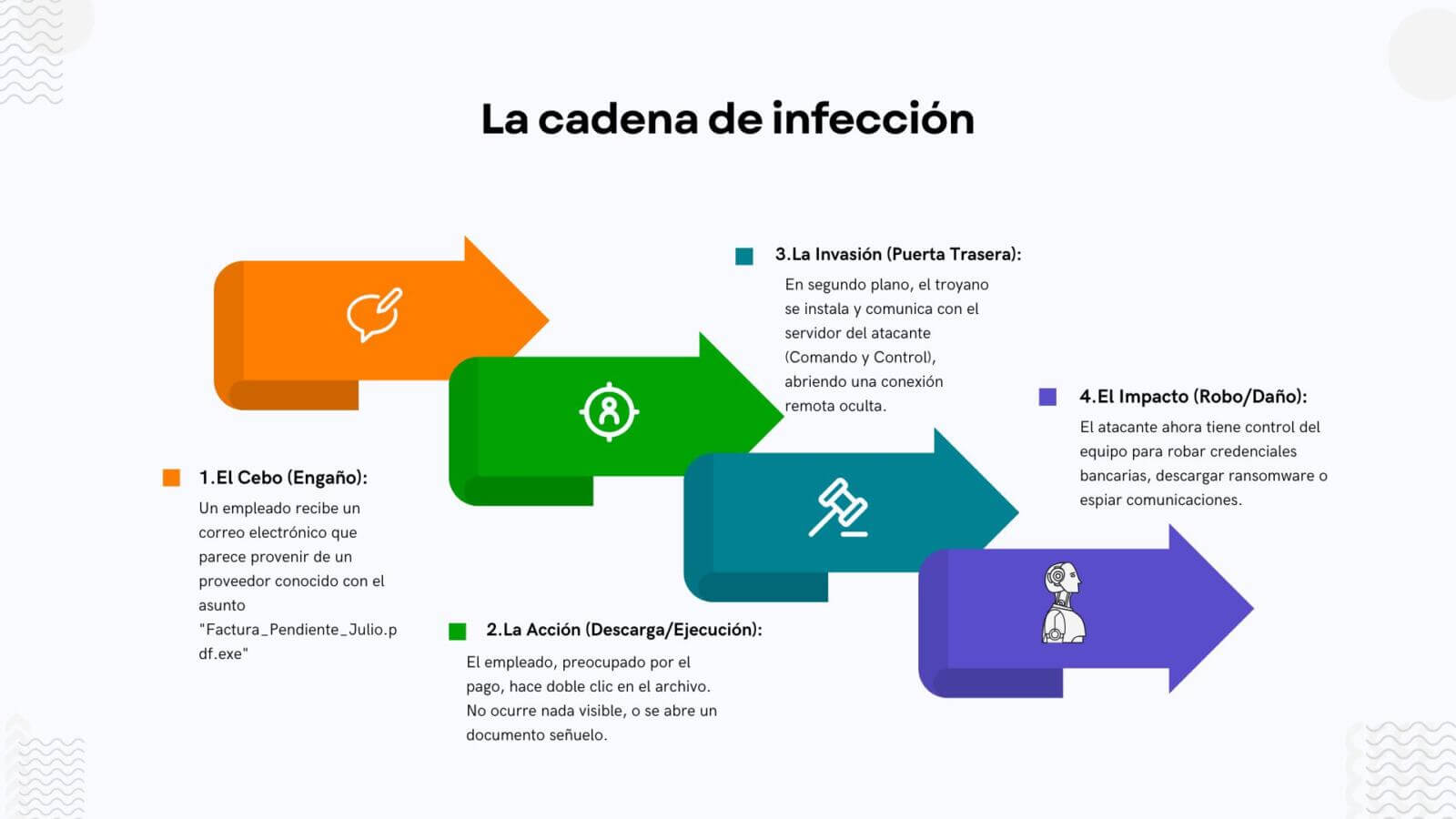

Los atacantes investigan a su empresa para disfrazar el malware de algo que sus empleados esperan recibir: una factura de la DIAN, un reporte de ventas en Excel, una citación judicial o una actualización de software de productividad. Al atacar el factor humano, el troyano logra saltar firewalls perimetrales costosos simplemente convenciendo a un usuario autorizado de abrir la puerta.

¿Cómo se infiltran los troyanos en las redes corporativas?

En el entorno B2B colombiano, los métodos de infiltración se han industrializado. Los atacantes no disparan al azar; utilizan vectores diseñados para explotar las rutinas diarias de las oficinas. Algunas de las técnicas más usadas por los criminales son:

- Correo electrónico (Phishing y Spear Phishing): Es la vía más común. Correos que suplantan a entidades de confianza (bancos, DIAN, Fiscalía) con adjuntos maliciosos o enlaces a sitios falsos.

- Software pirata y cracks: El uso de software no licenciado o cracks para activar programas de diseño o ingeniería es una vía de autopista para los troyanos. Los empleados que intentan evitar costos de licencias a menudo descargan malware que viene “empaquetado” con el activador ilegal.

- Malvertising (Publicidad maliciosa): Anuncios en sitios web legítimos (o de descarga) que, al ser clickeados, descargan troyanos aprovechando vulnerabilidades en el navegador del usuario.

- Ofertas laborales falsas (LinkedIn/WhatsApp): Una tendencia creciente en 2024/2025. Ciberdelincuentes contactan a profesionales ofreciendo empleos atractivos y envían “descripciones del cargo” o “pruebas técnicas” en archivos que en realidad son troyanos de acceso remoto.

¿Qué tipo de daños causan los troyanos y cuál es el impacto en el negocio?

El daño de un troyano rara vez se limita al equipo infectado inicial. Su objetivo es la persistencia y la expansión. Para la gerencia, el impacto debe medirse en términos de continuidad operativa, responsabilidad legal y pérdidas financieras directas.

Casos recientes en Colombia, como los ataques a Empresas Públicas de Medellín (EPM) , comprometieron los sistemas tecnológicos de este proveedor afectando cerca del 25 % de su infraestructura digital y ocasionando interrupciones en sus servicios. O incluso en el sector salud como ocurrió con Keralty quienes sufrieron un ciberataque que afectó a 5,5 millones de usuarios y comprometió 0,7 terabytes de información institucional, incluyendo datos personales de pacientes, empleados y proveedores.

Pero esto es solo una muestra, el impacto de un troyano también puede clasificarse según la función como vemos en la siguiente tabla:

Visualización: Matriz de Impacto en el Negocio

| Tipo de troyano | Función técnica | Impacto directo en el negocio |

| Troyano Bancario (ej. Mekotio, Grandoreiro) | Intercepta credenciales de portales bancarios y suplanta sitios web. | Fraude financiero: Robo directo de fondos de tesorería y nómina. Costos legales por demandas de proveedores no pagados. |

| RAT (Acceso Remoto) (ej. Agent Tesla) | Otorga control total del equipo al atacante (cámara, teclado, archivos). | Espionaje corporativo: Robo de propiedad intelectual, bases de datos de clientes y estrategias confidenciales. |

| Loader / Dropper (ej. Emotet) | Sirve de vehículo para descargar otros malwares más agresivos. | Parálisis operativa: Es la antesala del Ransomware. Facilita el cifrado de todos los servidores de la empresa, deteniendo la facturación y logística.1 |

| InfoStealer | Busca y extrae contraseñas guardadas y cookies de sesión. | Brecha de datos: Acceso no autorizado a correos corporativos, CRMs y nubes privadas, resultando en multas por violación de habeas data (Ley 1581). |

¿Qué medidas de protección debe implementar un líder de negocio para prevenir troyanos?

La protección basada exclusivamente en antivirus tradicionales resulta insuficiente frente a los troyanos modernos, que modifican constantemente su código para evadir la detección. Para enfrentar estas amenazas, es necesario adoptar un enfoque de defensa en profundidad que combine varias capas de seguridad complementarias, capaces de responder tanto a ataques conocidos como a comportamientos anómalos.

Una de las medidas clave es la implementación de soluciones EDR o XDR, que analizan el comportamiento de los procesos en lugar de limitarse a buscar firmas de malware. Este tipo de herramientas puede detectar acciones sospechosas —por ejemplo, que Word intente abrir PowerShell— y bloquear amenazas desconocidas antes de que causen daño.

Al mismo tiempo, es fundamental aplicar un modelo de Zero Trust, asumiendo que cualquier dispositivo podría estar comprometido y segmentando la red para impedir que una infección se propague a sistemas críticos. La gestión rigurosa de parches constituye otra línea de defensa indispensable.

Muchos troyanos se aprovechan de vulnerabilidades en software desactualizado, por lo que automatizar las actualizaciones de sistemas operativos y aplicaciones reduce significativamente la superficie de ataque. Mantener el entorno siempre al día dificulta que los atacantes exploten fallos ya conocidos.

Finalmente, la autenticación multifactor actúa como última barrera ante el robo de credenciales, una táctica frecuente de los troyanos. Complementar esto con políticas estrictas de software —como el uso de listas blancas que impidan ejecutar aplicaciones no autorizadas— evita que los usuarios instalen programas potencialmente maliciosos, mitigando así el riesgo de infección desde el origen.

¿Cuál es la diferencia clave entre un troyano, un virus y el ransomware?

Un virus, un troyano y el ransomware se distinguen principalmente por su forma de difusión, su modo de funcionamiento y su propósito. El virus infecta archivos válidos y depende de la interacción del usuario para ejecutarse y propagarse, pudiendo dañar o corromper datos.

El troyano se hace pasar por software confiable con el fin de engañar y abrir puertas traseras, sin replicarse por sí mismo. En contraste, el ransomware se dedica a cifrar archivos o impedir el uso del sistema para solicitar un rescate a cambio de la clave de desbloqueo.

En resumen:

- Virus: Su característica principal es la autoreplicación. Infecta archivos y se propaga solo. Su objetivo suele ser dañar archivos o el sistema operativo.

- Troyano: Su característica es el engaño. No se replica solo; requiere que el usuario lo ejecute pensando que es algo bueno. Es un vehículo de acceso.

- Ransomware: Es el payload (carga útil) o la consecuencia final. A menudo, un troyano es el “camión” que transporta al ransomware dentro de la empresa para secuestrar los datos.

¿Cómo saber si su empresa ha sido víctima de un ataque de troyano?

Desde la gerencia no es necesario revisar código para sospechar que existe una posible infección. Basta con estar atento a ciertos comportamientos operativos fuera de lo común que pueden funcionar como Indicadores de Compromiso. Estos signos suelen ser visibles incluso sin conocimientos técnicos profundos y alertan de que algo no está funcionando como debería.

Uno de los indicios frecuentes es la lentitud injustificada en los equipos, que puede ocurrir cuando un troyano consume recursos para actividades ilícitas como el minado de criptomonedas o el envío masivo de spam.

También es relevante observar picos de tráfico de red en horarios atípicos, como durante la madrugada, ya que esto podría apuntar a una exfiltración considerable de información. A ello se suman alertas bancarias, como intentos desconocidos de acceso, transacciones sospechosas o cambios inusuales en la apariencia del portal financiero acostumbrado.

Otros elementos que deben encender alarmas son la desactivación inesperada de herramientas de seguridad, como antivirus o firewalls que se apagan o no permiten actualizarse, así como la aparición de correos no autorizados enviados desde cuentas corporativas. Cuando clientes o proveedores informan sobre mensajes extraños provenientes de su organización, es probable que exista un compromiso interno que requiere atención inmediata.

¿Cómo el riesgo de troyanos se relaciona con la gestión de su talento humano?

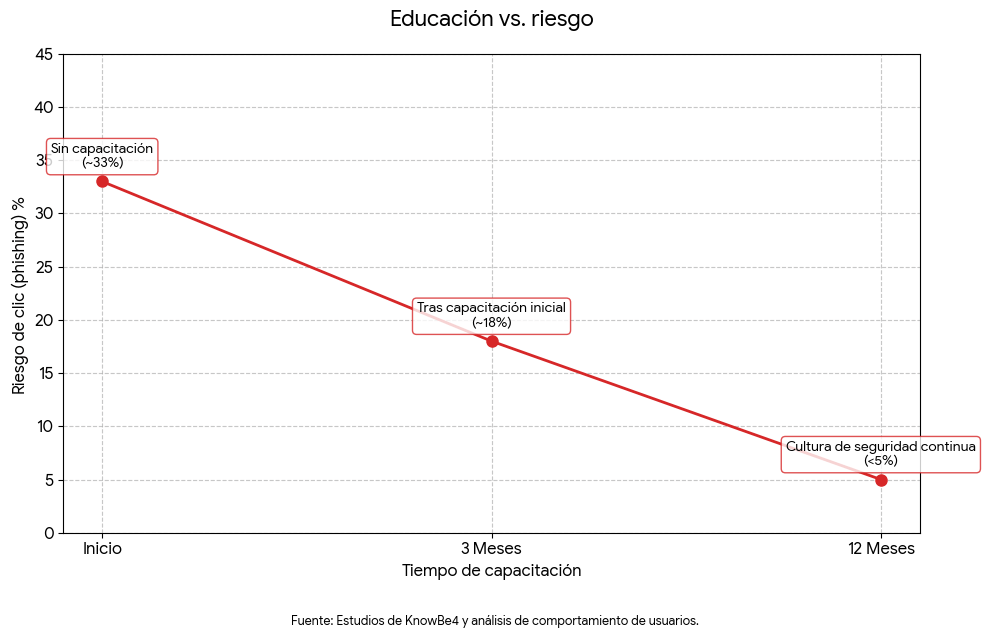

Aunque la tecnología puede bloquear más del 90% de los ataques, un solo clic de un empleado puede comprometer toda la red. Por ello, la gestión del talento es la primera línea de ciberdefensa. El error humano, ya sea por falta de conocimiento o por descuido, es el detonante de la mayoría de infecciones por troyanos.

El riesgo de troyanos está estrechamente vinculado con la gestión del talento humano porque gran parte de estas amenazas aprovechan errores humanos, como abrir correos maliciosos, descargar archivos sospechosos o utilizar contraseñas débiles. La falta de capacitación en ciberseguridad convierte al personal en un punto vulnerable dentro de la organización, lo que facilita que los atacantes empleen ingeniería social para infiltrarse en los sistemas.

Por ello, la formación continua, la concienciación y la creación de una cultura de seguridad digital son elementos esenciales para reducir la probabilidad de infección. Además, la gestión del talento humano influye directamente en la capacidad de respuesta ante incidentes. Equipos bien entrenados pueden identificar señales tempranas de compromiso, reportarlas de inmediato y seguir los protocolos establecidos para contener la amenaza.

Por el contrario, una plantilla desinformada o desmotivada puede ignorar síntomas críticos o actuar de manera improvisada, amplificando el impacto del ataque. En este sentido, invertir en el desarrollo del personal no solo aumenta la protección tecnológica, sino que fortalece la resiliencia organizacional frente a los troyanos y otras amenazas cibernéticas.