Para 2026 , las tendencias en ciberseguridad estarán dominadas por una ‘carrera armamentista de IA’, donde tanto atacantes como defensores usarán la Inteligencia Artificial. Este enfoque vuelve obsoletos a los modelos tradicionales y obligará a las empresas a adoptar estrategias integradas de ciberseguridad ofensiva y defensiva.

Se trata de un enfoque más relevante que nunca cuando consideramos que entre agosto de 2024 y junio de 2025 se registraron más de 3,1 millones de ciberataques diarios en América Latina, con Colombia dentro del top 5 regional y un crecimiento sostenido frente a 2023.

Además, según la Duke University sólo 7 de los 32 países de la región tienen planes para proteger sus infraestructuras críticas, y sólo 20 cuentan con Equipos de Respuesta a Incidentes de Seguridad Informática (CSIRT por sus siglas en inglés) operativos.

Índice de temas

¿Qué entendemos por ciberseguridad ofensiva y defensiva en 2026?

En el entorno de ciberseguridad de 2026 convergen dos funciones clave: el Equipo Azul (defensa) y el Equipo Rojo (ofensa).

Equipo Azul (Defensa): Está formado por los profesionales que protegen la infraestructura interna de la organización, como analistas SOC y arquitectos de seguridad. Su misión es salvaguardar datos y sistemas mediante monitoreo constante, detección proactiva de amenazas y el uso de herramientas de defensa en profundidad (como SIEM y EDR). Su desempeño se evalúa por la rapidez con la que detectan y responden a incidentes, medido en indicadores como el MTTD y el MTTR.

Equipo Rojo (Ofensa): Integrado por especialistas en seguridad ofensiva y hackers éticos. Su rol es poner a prueba las defensas reproduciendo las técnicas, tácticas y procedimientos de atacantes reales. Ejecutan simulaciones, pruebas de intrusión, ingeniería social y explotación de vulnerabilidades para descubrir brechas y fallas. Su éxito se evalúa según el nivel de acceso logrado y el impacto potencial en los sistemas.

Sin embargo, el enfoque tradicional que mantenía a estos equipos separados se ha vuelto insuficiente ante la velocidad y adaptabilidad de los ataques impulsados por IA. Surge así el Equipo Púrpura (Purple Team), no como un grupo independiente, sino como una función de colaboración continua. Este modelo promueve el intercambio inmediato de aprendizajes entre ofensiva y defensa, creando un ciclo iterativo de mejora que fortalece la resiliencia frente a amenazas actuales.

Gráfico 1: Framework Dual de Ataque-Defensa (Rojo vs. Azul)

La siguiente tabla resume los roles, objetivos y métricas de cada equipo:

| Team / Role | Core objective | Key Tasks | Success metrics |

| RED TEAM (Ofensivo) | Desafiar y validar. Simular TTPs de adversarios reales para probar y mejorar las defensas. | • Hackeo ético • Pruebas de penetración • Ingeniería Social • Descubrimiento de exploits | • Tiempo hasta el Compromiso Inicial • Rutas de ataque descubiertas • Objetivos Logrados • Duración de la persistencia |

| BLUE TEAM (Defensivo) | Proteger y responder. Defender la organización contra ataques reales y simulaciones activas. | • Monitoreo continuo • Caza de amenazas • Respuesta a incidentes • Fortalecimiento de sistemas | • Tiempo Medio de Detección (MTTD) • Tiempo Medio de Respuesta (MTTR) • Porcentaje de ataques bloqueados • Tiempo de actividad del sistema |

| PURPLE TEAM (Colaborativo) | Integrar y optimizar. Facilitar la colaboración entre los equipos Rojo y Azul para impulsar la mejora continua. | • Combinar estrategias ofensivas y defensivas • Compartir insights en tiempo real • Optimizar controles continuamente | • Mejora en la detección del Blue Team • Reducción del éxito del Red Team • Ciclos de optimización más rápidos |

¿Cuáles son las principales tendencias globales en ciberseguridad para 2026?

El análisis de pronósticos estratégicos de firmas como Gartner, PwC y Forvis revela cinco tendencias interconectadas que definen el panorama de 2026:

- IA Preventiva y Defensiva: El cambio más significativo es el paso de la defensa reactiva a la protección proactiva impulsada por IA. Gartner lo denomina Ciberseguridad Preventiva, utilizando IA “para bloquear amenazas antes de que ataquen“. Por su parte, PwC confirma que la IA es la principal prioridad de inversión para la caza de amenazas y la detección de ‘eventos’.

- Automatización del SOC y consolidación de plataformas: La escasez de talento cibernético y la ‘fatiga de alertas’ hacen inviables las operaciones manuales. La solución es la automatización y consolidación de herramientas mediante “Plataformas de Seguridad de IA” que centralizan la visibilidad y automatizan la respuesta para reducir la fatiga de alertas.

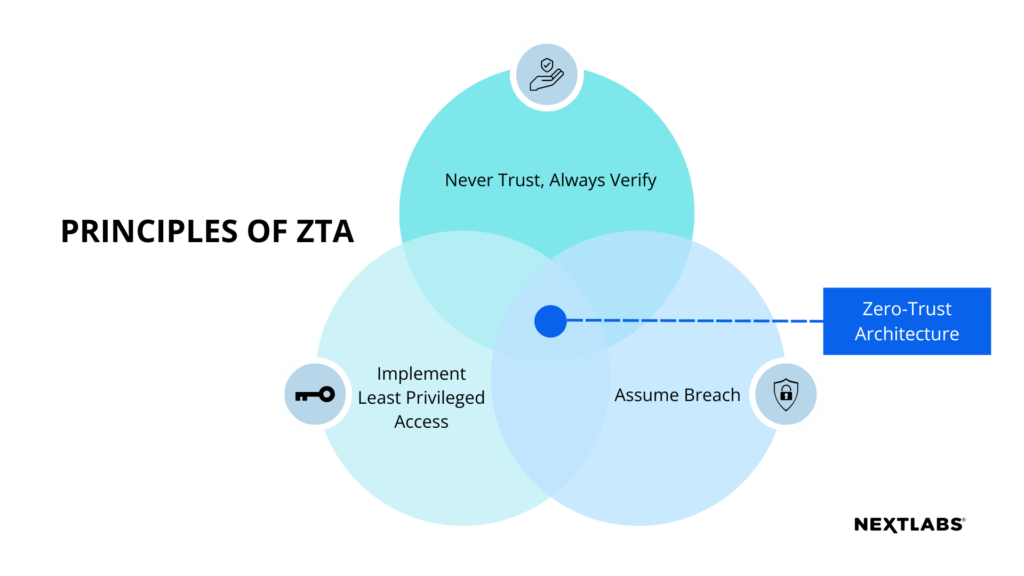

- Zero Trust y el Perímetro de Identidad: El perímetro de red tradicional ha desaparecido. Los adversarios ahora inician sesión en lugar de “irrumpir” en las empresas, usando credenciales robadas. La respuesta directa a esta amenaza es el modelo Zero Trust, que redefine el perímetro alrededor de la identidad.

- Identidad Digital y procedencia (Provenance): En la era del Deepfake, donde el contenido de IA es indistinguible del humano, la confianza se ha colapsado. La “Procedencia digital o Digital provenance” descrita por Gartner se vuelve crítica, exigiendo la capacidad de verificar el origen y la integridad de los activos digitales.

- Ciberresiliencia y riesgo del ecosistema: Las organizaciones aceptan estratégicamente que la prevención al 100% es un mito. El objetivo cambia de la prevención a la resiliencia: la capacidad de mantener la continuidad del negocio durante un ataque. Además, el riesgo se extiende a toda la cadena de suministro (riesgo a nivel de ecosistema), exigiendo un monitoreo continuo de los proveedores.

Gráfico 2: Tabla Comparativa: Tendencias Globales de Ciberseguridad 2026

La siguiente tabla resume las 5 tendencias clave y su impacto estratégico:

| Tendencia clave para 2026 | Concepto central | Cita del Analista (Fuente) | Impacto estratégico e implicación empresarial |

| 1. IA Defensiva y Preventiva | Usar IA y ML para pasar de la defensa reactiva a anticipar y bloquear proactivamente las amenazas antes de que se ejecuten. | Gartner: Ciberseguridad Preventiva. PwC: Agentes de IA para la ciberdefensa. | El gasto en seguridad se desplaza hacia plataformas impulsadas por IA. La defensa se vuelve predictiva, ganando la “carrera de velocidad” contra los ataques automatizados. |

| 2. Automatización del SOC | Aprovechar la IA y la automatización para centralizar datos de seguridad, correlacionar alertas y automatizar respuestas para combatir la fatiga de alertas y la escasez de talento. | Gartner: Plataformas de Seguridad de IA. PwC: Usar herramientas de IA para cerrar brechas de capacidad. | Resuelve el problema de “Demasiado Pocos Expertos”. Reduce el MTTD/MTTR de horas a segundos. Reduce la sobrecarga operativa mediante la consolidación de herramientas. |

| 3. Frameworks Zero Trust | Una filosofía de arquitectura de “nunca confiar, siempre verificar“. El perímetro de la red se elimina; el acceso se concede por sesión basándose en la identidad y el contexto. | PwC: Una respuesta a los ataques centrados en la identidad donde los adversarios inician sesiones en lugar de hackear el ingreso. | Mueve los controles de seguridad del borde de la red (inútil) a los recursos individuales. La identidad se convierte en el nuevo perímetro. |

| 4. Identidad Digital y Procedencia | La capacidad técnica de autenticar y verificar la integridad y el origen de todos los activos digitales, incluyendo código, datos e identidades humanas/IA. | Gartner: Procedencia Digital. Autenticando Identidades Digitales mediante la trazabilidad de activos. | Esencial para la confianza en un mundo de contenido generado por IA y deepfakes. Crítico para la seguridad de la cadena de suministro (SBOMs). |

| 5. Ciberresiliencia y Riesgo del Ecosistema | La aceptación estratégica de que las brechas son inevitables. El enfoque se desplaza a garantizar la continuidad del negocio, la recuperación rápida y la gestión del riesgo en toda la cadena de suministro. | PwC: La resiliencia es un trabajo en progreso. | La estrategia cambia de la prevención al 100% a la preparación para “recuperarse”. Exige una gestión profunda del riesgo de proveedores y planificación conjunta de IR. |

Red Teaming y simulaciones de ataque: cómo fortalecen la defensa corporativa

El Red Teaming (Equipo Rojo) es un componente esencial de la validación proactiva. Es un error común equipararlo con las pruebas de penetración (pen testing). Una prueba de penetración suele tener un objetivo limitado (p. ej., “obtener acceso a una red”).

En contraste, una operación de Red Team es una “simulación de ciberataque de múltiples capas” diseñada para emular un escenario de Amenaza Persistente Avanzada (APT) del mundo real. Su objetivo no es solo encontrar una vulnerabilidad, sino probar la estrategia defensiva completa de la organización, incluyendo sus “personas, procesos y tecnologías”.

El valor empresarial clave va más allá de un informe técnico. Su valor principal es probar la respuesta humana y de procesos. Es la única forma de probar la presión de un ataque real y fortalecer el plan de respuesta a incidentes. Además, proporciona validación del ROI en seguridad y evidencia empírica para auditorías de cumplimiento (como ISO 27001, HIPAA y PCI DSS).

EDR, XDR y Zero Trust: pilares de la defensa moderna

La defensa moderna se basa en dos pilares: herramientas avanzadas de visibilidad (XDR) y una arquitectura de control Zero Trust. Durante años, la seguridad dependió del antivirus (AV) tradicional, cuyo enfoque en firmas de malware conocido hoy resulta insuficiente. Este modelo no puede detectar ataques de día cero, malware polimórfico o amenazas sin archivos, ya que no presentan una huella reconocible. Por ello, el AV dejó de ser capaz de responder a las tácticas actuales de los atacantes.

El primer avance fue el EDR (Endpoint Detection & Response). A diferencia del AV, el EDR monitorea el comportamiento de cada equipo en tiempo real, detecta actividades anómalas (como el uso inusual de PowerShell) y permite respuestas inmediatas, como aislar un dispositivo comprometido. Sin embargo, su visión se limita al endpoint, sin contexto sobre la red, la nube o los sistemas de identidad.

La evolución natural es XDR (Extended Detection & Response), que amplía el alcance más allá de los endpoints. XDR recolecta y correlaciona datos de múltiples fuentes: endpoints, redes (NDR), servicios en la nube, sistemas de correo y plataformas de identidad (IAM). Gracias a esta correlación, XDR no solo identifica un evento aislado, sino que reconstruye la cadena completa del ataque, como un inicio de sesión sospechoso seguido de una escalada de privilegios y acceso indebido a datos. Además, reduce la necesidad de múltiples herramientas y aligera la carga sobre los equipos de seguridad.

Por su parte, Zero Trust establece la estructura de control: “Nunca confiar, siempre verificar”. Este enfoque descarta la idea de que algo es confiable solo por estar dentro de la red corporativa. La identidad se convierte en el nuevo perímetro, y cada solicitud de acceso se evalúa según la autenticación del usuario, el estado de seguridad del dispositivo y el contexto en el que se solicita el acceso. De esta manera, XDR aporta la visibilidad necesaria y Zero Trust establece las reglas que permiten tomar decisiones de acceso de manera dinámica y continua.

Respuesta a incidentes y ciberresiliencia: la clave para sobrevivir ataques complejos

La estrategia de defensa hacia 2026 se construye sobre la idea de “asumir la brecha”: tarde o temprano, un ataque logrará superar las barreras de prevención. Esto implica un cambio de enfoque, pasando de una visión centrada en la ciberseguridad tradicional hacia un modelo de ciberresiliencia.

Mientras la ciberseguridad busca evitar que ocurra el ataque, la ciberresiliencia parte de la premisa de que el ataque ocurrirá y se concentra en sostener la continuidad operativa.

En este contexto, la ciberresiliencia se enfoca en mantener las funciones críticas del negocio y recuperar la normalidad en el menor tiempo posible. Su indicador de éxito no es la ausencia total de incidentes, sino la reducción del tiempo de inactividad y la capacidad de una organización para adaptarse y continuar operando durante y después de un ataque.

El eje táctico para lograr esta resiliencia es el Ciclo de Vida de Respuesta a Incidentes (IR), entendido como un proceso continuo. No se trata solo de reaccionar cuando ocurre un incidente, sino de prepararse, detectar de forma temprana, contener, erradicar la amenaza y aprender de lo ocurrido para fortalecer la postura futura. Este proceso requiere procedimientos claros, roles asignados y ejercicios regulares de simulación.

La ejecución de este ciclo recae en el CSIRT (Computer Security Incident Response Team), que actúa como centro de coordinación. Sus responsabilidades combinan tareas proactivas, como el desarrollo de políticas y la capacitación interna, con actividades reactivas, como el análisis forense, el triaje de amenazas y los planes de recuperación. En muchos casos, el SOC (Security Operations Center), que opera 24/7, es quien detecta las señales iniciales y activa al CSIRT cuando se confirma un incidente relevante.

Amenazas impulsadas por inteligencia artificial adversarial

El panorama de 2026 está dominado por una carrera armamentista de IA, donde la Inteligencia Artificial es tanto el arma más poderosa del atacante como la herramienta más esencial del defensor.

El Atacante Aumentado por IA (Ofensiva)

Los adversarios usan IA para mejorar la escala, velocidad y sofisticación de sus ataques:

- Phishing e Ingeniería Social: La IA generativa se usa para crear correos electrónicos de phishing convincentes a escala industrial, eliminando errores gramaticales. Puede imitar el tono de escritura de una persona e incluso continuar la conversación de forma natural si la víctima responde. Una tarea que a un humano le toma horas (investigar y escribir un correo) a la IA le toma minutos.

- Deepfakes y Vishing (Phishing de Voz): Los atacantes usan clonación de voz y deepfakes de video. El caso de estudio definitivo es el fraude de Arup de $25.5 millones. En 2024, un trabajador financiero en Hong Kong participó en una videollamada multipersonal con individuos que se veían y sonaban exactamente como el director financiero basado en el Reino Unido y otros colegas. Creyendo que la solicitud era legítima, autorizó las transferencias. Todos los participantes, excepto la víctima, eran deepfakes generados por IA.

- Evasión y automatización: La amenaza más avanzada proviene de la “IA autónoma y agéntica”. Estos son motores de phishing, movimiento lateral y explotación totalmente automatizados que no requieren operador humano.

El Defensor Impulsado por IA (Defensa)

En respuesta, los defensores deben poner la IA al mando de las operaciones de seguridad incluyendo aspectos como:

- La detección automatizada de amenazas: La IA puede analizar volúmenes masivos de datos para identificar patrones que los humanos pasarían por alto.

- Análisis de comportamiento (UEBA): La IA defensiva utiliza el análisis de comportamiento de usuarios y entidades. Primero aprende una línea base de la actividad normal de cada usuario y dispositivo. Luego, puede identificar comportamientos anómalos o inusuales (como un inicio de sesión desde un nuevo país o acceso inusual a archivos) que indican un ataque de día cero o una cuenta comprometida.

- Respuesta automatizada: Los SOC impulsados por IA automatizan la detección de amenazas, reducen la fatiga de alertas y aceleran la respuesta a incidentes. Plataformas avanzadas pueden interrumpir ciberataques en progreso en segundos y realizar un triage autónomo y adaptativo.

Benchmarking regional: panorama de amenazas en América Latina

En los últimos años la región de América Latina ha enfrentado una ola creciente de ciberataques. Por ejemplo, se estima que la región emite más de 1.600 ataques por segundo contra empresas en Latam. (CS4CA LatAm) Además, un reporte destaca que, en el primer trimestre de 2025, la región sufrió un aumento del 108 % en ataques semanales por organización, alrededor de 2.640 ataques en promedio. Esto muestra que la amenaza no solo es frecuente, sino que está escalando rápido.

Respecto a los sectores más afectados, los informes destacan que el sector público-gubernamental es el blanco principal, seguido por el sector financiero. Por ejemplo, un estudio indica que el 21 % de los ataques exitosos se dirigieron al sector gubernamental, y el 13 % al financiero en la región y donde el comercio electrónico está ganando relevancia, con cerca del 9 % de ataques, además de nichos como las telecomunicaciones.

En el caso específico de Colombia, el país concentra aproximadamente una de cada cuatro ciberataques de la región y donde los principales sectores golpeados fueron finanzas, telecomunicaciones, gobierno, retail y salud.

En cuanto al nivel de madurez en ciberdefensa de la región, los informes muestran que América Latina aún tiene un camino por recorrer. Un documento del Banco Mundial señala que LATAM es la segunda región en desarrollo más afectada en frecuencia de incidentes y que, pese a ello, las fortalezas organizativas y de gobernanza cibernética siguen siendo débiles.

Preparación empresarial: de la defensa reactiva a la estrategia proactiva

La ciberseguridad se ha convertido en un imperativo de liderazgo para ejecutivos y juntas directivas. La prioridad ya no es solo responder a incidentes, sino impulsar una transformación cultural que permita romper el ciclo reactivo. Actualmente, el 67 % de las organizaciones continúa invirtiendo principalmente en multas y recuperación, lo que resulta costoso y poco sostenible. Las empresas que prosperen serán aquellas que integren la ciberseguridad como un motor de creación de valor y no solo como un centro de costos.

La transición de lo reactivo a lo resiliente exige tanto inversión tecnológica como validación continua. El primer paso es priorizar los activos críticos o “Joyas de la Corona”, orientando la inversión según el riesgo. Luego, se debe construir un stack tecnológico proactivo que integre IA para detección y respuesta automatizada, una arquitectura Zero Trust como base, y la consolidación hacia plataformas XDR que reduzcan la complejidad y aceleren la respuesta. Finalmente, las defensas deben ser probadas continuamente mediante simulaciones de adversarios y auditorías profundas a proveedores.

Sin embargo, la tecnología por sí sola no es suficiente. La verdadera resiliencia depende de desarrollar una cultura organizacional de seguridad, ya que los tradicionales cursos de formación aislados han dejado de ser efectivos. La ciberseguridad debe entenderse como una responsabilidad compartida, integrada en todas las funciones del negocio, no solo en el área de TI o del CISO. Esto implica que cada colaborador entienda su rol en la protección del entorno digital.

Esta cultura se construye desde dos direcciones: liderazgo desde arriba, donde los líderes incorporan y modelan la seguridad como valor estratégico; y empoderamiento desde abajo, creando un entorno donde los empleados puedan reportar incidentes sin miedo a sanciones.