Con un tamaño de mercado de 12.100 millones de dólares en 2025 y con una proyección de 127.600 millones de dólares para 2034, la Inteligencia de Fuentes Abiertas (OSINT) es una metodología vital para la mejor toma de decisiones y para las estrategias de ciberseguridad empresarial. ¿Cómo funciona?

Imagine el OSINT como armar un rompecabezas en el que cada pieza corresponde a un dato disponible públicamente: una publicación en redes sociales, un registro comercial, una nota periodística o una imagen satelital. Aisladas, estas piezas parecen inconexas, pero al ensamblarlas con orden y método se construye una imagen completa y reveladora que normalmente pasaría inadvertida.

El OSINT (Open Source Intelligence o Inteligencia de Fuentes Abiertas) se basa en recopilar y examinar información pública y accesible de manera legal para apoyar la toma de decisiones, anticipar riesgos y comprender el contexto. No es espionaje, sino un proceso analítico que transforma fragmentos dispersos —como publicaciones en línea, registros abiertos o imágenes captadas desde el espacio— en un panorama coherente y aprovechable.

En el mundo empresarial, esta práctica resulta esencial en Ciberseguridad, ya que permite identificar filtraciones de datos, detectar la venta de credenciales o accesos ilegales, o localizar vulnerabilidades antes de que sean explotadas. Además, contribuye a la estrategia corporativa al facilitar el análisis de competidores, el estudio de tendencias y la mejora de la percepción de marca a partir de la información de clientes y del mercado.

Como lo afirma Mason Wilder, CFE y gerente de investigación de la Asociación de Examinadores de Fraude Certificados (ACFE): “La OSINT es fundamental para las investigaciones actuales. Siempre recomiendo utilizar la OSINT desde el principio y con frecuencia en cualquier tipo de compromiso, ya que hay una gran cantidad de información disponible a través de fuentes públicas que puede ser útil para cualquier tipo de investigación”.

Pero para comprender su sentido comencemos por lo básico, por su definición.

Índice de temas

¿Qué es OSINT y en qué se diferencia de “buscar en Google”?

Según la enciclopedia de Kaspersky, la OSINT es una rama de la inteligencia que analiza información sobre personas u organizaciones a partir de fuentes disponibles para el público. Y no es una tendencia reciente; Gran Bretaña y Estados Unidos la utilizaron activamente durante la Segunda Guerra Mundial, con unidades especiales que vigilaban las emisiones enemigas.

Hoy en día, la metodología OSINT se emplea no solo en la política exterior, sino también en la seguridad de la información. En lo que se refiere a la seguridad de la información los profesionales de la ciberseguridad recopilan información de fuentes abiertas para:

- Evaluar la seguridad de un objeto y determinar la superficie de ataque con el fin de contrarrestar las amenazas de forma más eficaz.

- Detectar fugas de datos.

- Identificar amenazas en preparación, sus fuentes y vectores.

- Investigar y atribuir ciber incidentes.

Por cierto la Inteligencia de Fuentes Abiertas a menudo se confunde con la acción de ‘buscar en Google’, pero ambas prácticas difieren en metodología, alcance y objetivo. OSINT no consiste en encontrar datos, sino en un proceso estructurado para convertir grandes volúmenes de información en inteligencia verificada que responda a preguntas específicas.

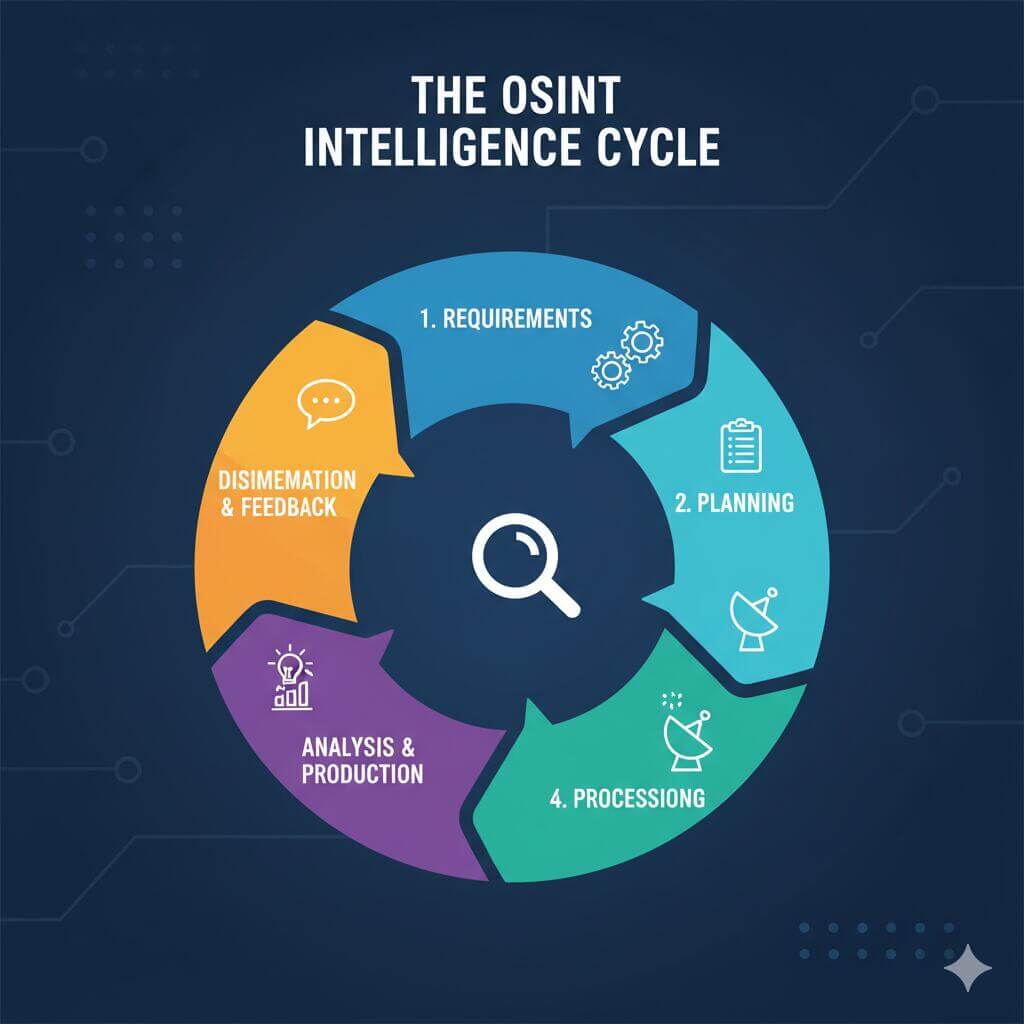

El Ciclo de Inteligencia OSINT

El núcleo de la disciplina OSINT es el ciclo de inteligencia, un proceso sistemático y repetible que asegura el rigor del análisis. Este ciclo consta de cinco fases interconectadas.

- 1. Planificación y dirección (Requisitos): Es la fase fundamental. Antes de recolectar datos, se deben definir con precisión las preguntas que se busca responder y los objetivos del negocio. Una planificación clara evita la recopilación de información irrelevante.

- 2. Recolección: En esta etapa, los analistas recopilan sistemáticamente datos de las fuentes abiertas identificadas. Esta fase puede ser manual o automatizada y abarca desde búsquedas web hasta la consulta de bases de datos públicas.

- 3. Procesamiento: La información recolectada suele ser desestructurada. El procesamiento la convierte en un formato útil para el análisis, lo que incluye tareas como la traducción de documentos, la transcripción de audios o la organización de datos en bases estructuradas.

- 4. Análisis y producción: Aquí, la información se convierte en inteligencia. Los analistas aplican el pensamiento crítico para identificar patrones, evaluar la credibilidad de las fuentes y sintetizar los hallazgos en una evaluación coherente que responda a las preguntas iniciales.

- 5. Difusión y retroalimentación: La inteligencia final se entrega a las partes interesadas (ejecutivos, equipo legal, etc.) en un formato claro y oportuno. La retroalimentación de los receptores es crucial para refinar futuros ciclos de inteligencia.

La diferencia clave con una búsqueda en internet radica en el análisis. Un motor de búsqueda recupera información: datos aislados y sin verificar. Por ejemplo, la dirección registrada de una empresa. La inteligencia es el producto de un análisis que añade contexto y fiabilidad. Un analista OSINT toma esa dirección, la verifica con imágenes satelitales, consulta registros públicos para ver qué otras empresas operan allí y busca noticias asociadas.

El alcance también es distinto. Una búsqueda en Google se limita a la ‘web superficial’, que representa solo un 4 % de internet. Una investigación OSINT explora sistemáticamente la ‘web profunda’ (bases de datos, registros públicos, contenido tras muros de pago) y, cuando es necesario, la ‘web oscura’ (contenido en redes encriptadas como TOR) para obtener una visión completa.

¿Qué fuentes abiertas son realmente útiles para empresas?

Para una empresa que opera en Latinoamérica, y específicamente en Colombia, existe una gran cantidad de información pública valiosa. La clave es saber dónde buscar y cómo clasificar las fuentes para desarrollar un plan de recolección sistemático. Las fuentes se pueden agrupar en categorías como gubernamentales, regulatorias, técnicas, de medios y sociales, y la llamada ‘literatura gris’, elementos que explicaremos a continuación, detallando también su alcance:

- Fuentes gubernamentales y registros públicos: Colombia, como miembro de la Alianza para el Gobierno Abierto (OGP), ofrece un entorno de datos transparente. El portal datos.gov.co agrega miles de conjuntos de datos de diversas entidades públicas, útiles para análisis de mercado y tendencias. Para inteligencia competitiva, el Sistema Electrónico de Contratación Pública (SECOP) detalla los procesos de contratación estatal, permitiendo analizar los contratos, clientes y precios de los competidores.

- Archivos corporativos y regulatorios: En Colombia, el Registro Único Empresarial y Social (RUES) centraliza la información de las Cámaras de Comercio y permite verificar la existencia legal, los representantes y el estado de matrícula de cualquier empresa. Organismos como la Superintendencia de Industria y Comercio (SIC) y la Superintendencia de Sociedades publican registros sobre sanciones, investigaciones y estados financieros que revelan el historial de cumplimiento de una compañía.

- Datos técnicos y comerciales: La infraestructura digital de una empresa genera datos valiosos. Los registros de dominio (WHOIS), los registros DNS y los certificados SSL permiten mapear los activos en línea de una organización, lo cual es fundamental para evaluar su postura de ciberseguridad. Estos datos se pueden complementar con plataformas comerciales como OpenCorporates, que ofrece la base de datos abierta de empresas más grande del mundo, útil para trazar estructuras de propiedad internacionales.

- Inteligencia de medios y redes sociales (SOCMINT): El discurso público es un indicador en tiempo real de la reputación de una empresa. El monitoreo incluye medios tradicionales y digitales, así como plataformas de redes sociales. LinkedIn es útil para mapear estructuras corporativas y personal clave, mientras que X (antes Twitter) sirve para el análisis de sentimiento y noticias en tiempo real. SOCMINT es una herramienta clave para la gestión de la reputación y la inteligencia competitiva.

- Literatura gris: Esta categoría incluye materiales que no se distribuyen por canales de publicación estándar, como trabajos académicos, informes técnicos, patentes y ponencias de conferencias. Analizar las patentes de un competidor, por ejemplo, puede revelar su estrategia de I+D a largo plazo.

La siguiente tabla resume los tipos de fuentes, su valor y sus limitaciones en el contexto empresarial de Latinoamérica.

| Categoría de Fuente | Descripción | Valor para el negocio y caso de uso | Limitaciones | Ejemplos específicos (Colombia/LATAM) |

| Gubernamental | Datos publicados por organismos de gobierno nacionales y locales. | Verificar el estado legal de socios, rastrear contratos de competidores con el gobierno, evaluar el tamaño del mercado. | Los datos pueden estar desactualizados; puede requerir conocimiento del idioma local y de estructuras burocráticas. | datos.gov.co, Colombia Compra Eficiente (SECOP), Departamentos Nacionales de Estadística (ej. DANE). |

| Regulatoria | Archivos y registros de agencias de supervisión y regulación. | Realizar debida diligencia, verificar historial de cumplimiento, identificar señales de alerta legales o financieras en socios. | El acceso puede ser complejo; los datos pueden ser muy técnicos y requerir interpretación experta. | RUES (rues.org.co), Superintendencia de Industria y Comercio (SIC), Superintendencia de Sociedades. |

| Técnica | Datos relacionados con la infraestructura de internet y los activos digitales de una empresa. | Evaluar la postura de ciberseguridad de proveedores, detectar posibles amenazas de phishing, mapear la huella digital de un competidor. | A menudo es muy técnica; puede ser malinterpretada sin la experiencia adecuada. Los servicios de anonimización pueden ocultar la propiedad. | Búsquedas WHOIS, DNSDumpster, Shodan, registros de Transparencia de Certificados. |

| Comercial | Datos agregados y vendidos por empresas privadas. | Complementar registros oficiales, mapear estructuras corporativas internacionales, obtener investigación de mercado y análisis financiero. | Puede ser costosa; la calidad y frecuencia de actualización de los datos varían según el proveedor. | OpenCorporates, IDC, Statista, burós de crédito locales (ej. Datacrédito). |

| Medios/Social | Información de medios de comunicación, redes sociales, blogs y foros. | Monitorear la reputación de la marca, seguir el sentimiento público, identificar crisis emergentes, recopilar inteligencia competitiva. | El alto volumen de ruido y desinformación requiere una verificación rigurosa. El sentimiento puede ser fácilmente manipulado. | Periódicos principales (ej. El Tiempo), LinkedIn, X (Twitter), blogs específicos de la industria. |

| Literatura Gris | Materiales no publicados comercialmente como artículos académicos, patentes e informes. | Descubrir la I+D de la competencia, identificar expertos clave, obtener conocimientos técnicos o estratégicos profundos. | Puede ser difícil de encontrar; a menudo es muy especializada y puede estar detrás de muros de pago académicos. | Google Scholar, bases de datos de oficinas de patentes (ej. búsqueda de patentes de la SIC), repositorios universitarios. |

¿Cómo evalúo la calidad y legalidad de la información OSINT?

La recopilación de información es el primer paso en un programa OSINT. Sin embargo, el verdadero valor radica en su gobernanza: cada dato debe ser evaluado críticamente en cuanto a su calidad, y cada actividad de recolección debe asegurar cumplimiento legal y ético. En Colombia, la Ley 1581 de 2012 obliga a cumplir estos requisitos.

La calidad de la información debe ser verificada rigurosamente. La confiabilidad de la fuente, la credibilidad del contenido, su actualidad y la detección de posibles sesgos son criterios fundamentales para validar cada dato antes de usarlo.

Es indispensable que los hallazgos OSINT sean rastreables y verificables. Esto incluye documentar la URL, fecha y hora de acceso, y archivar copias del contenido, para mantener una cadena de custodia que permita auditar y justificar los análisis realizados.

La Ley 1581 de 2012 regula en Colombia el tratamiento de datos personales, estableciendo reglas claras sobre consentimiento, categorías de datos y excepciones para datos públicos. Esta legislación protege la privacidad y limita el uso indebido de la información recopilada mediante OSINT.

Finalmente, la ética en OSINT va más allá de la ley, exigiendo que la recolección se limite a fines legítimos, minimizando datos y respetando términos de servicio. Así se garantiza un uso responsable y defendible de esta poderosa herramienta.

Una herramienta para verificar la calidad de la información se encuentra en la siguiente tabla:

Checklist de Validación OSINT

| Categoría | Ítem de la Lista | Sí/No/N.A. | Notas |

| Validación de Fuente | ¿Es la fuente reputada y está en posición de conocer esta información? | ||

| ¿Tiene la fuente un historial documentado de precisión? | |||

| Validación de Información | ¿Está la información corroborada por al menos otras dos fuentes independientes? | ||

| ¿Existen contradicciones internas o falacias lógicas en la información? | |||

| ¿He buscado activamente información que desmienta esta afirmación? | |||

| Verificación de Actualidad | ¿Cuál es la fecha original de publicación/creación de la información? | ||

| ¿Han ocurrido eventos posteriores que puedan alterar su relevancia o exactitud? | |||

| Evaluación de Sesgo | ¿Cuál es la motivación probable de la fuente (ej. informar, persuadir, vender)? | ||

| ¿El lenguaje utilizado es neutro y objetivo, o es emocional o persuasivo? | |||

| Verificación Legal/Ética (Colombia) | ¿Constituye esta información un “Dato Personal” según la Ley 1581? | ||

| Si es así, ¿cae claramente bajo la excepción de “Dato Público”? | |||

| Si no es un dato público, ¿existe otra base legal para el tratamiento (ej. consentimiento)? | |||

| ¿He documentado la base legal para recolectar este dato específico? | |||

| ¿La recolección de este dato cumple con los Términos de Servicio de la plataforma? |

¿Qué herramientas OSINT conviene probar primero (y para qué casos)?

Contrario a lo que podría pensarse, iniciar en OSINT no requiere una gran inversión. Incluso existe un diverso conjunto de herramientas gratuitas o freemium que puede ofrecer capacidades potentes si se aplican dentro de un proceso estructurado. La clave es comenzar con el problema de negocio que se intenta resolver, enfocándose en la recolección pasiva, es decir, obtener información de fuentes públicas de terceros sin interactuar directamente con el objetivo.

Un ejemplo de estas herramientas y su caso de uso son:

Para investigar la infraestructura de una empresa

- Caso de uso: ¿Qué sitios web, servidores y tecnologías utiliza un socio o un competidor? ¿Existen riesgos de seguridad evidentes en su huella digital?

- Herramienta: DNSDumpster: Esta herramienta web gratuita permite mapear la presencia en internet de una empresa a partir de un único nombre de dominio. Identifica subdominios, registros de correo (MX) y bloques de direcciones IP, proporcionando una visión general de sus activos digitales.

- Herramienta: Búsqueda WHOIS: Cada dominio tiene un registro público (WHOIS). Herramientas en línea como who.is pueden consultar este registro para encontrar la fecha de creación, el registrador y la información de contacto del propietario (a menudo anonimizada).

Para investigar personas y conexiones corporativas (usuarios)

- Caso de uso: ¿Es este potencial directivo quien dice ser? ¿Cuál es su huella digital pública y existen afiliaciones no declaradas?

- Herramienta: Epieos: Es una potente herramienta freemium para realizar búsquedas inversas de un correo electrónico o número de teléfono. Consulta APIs públicas de servicios como Google para encontrar cuentas asociadas (ej. reseñas en Google Maps) sin notificar al objetivo, lo que la hace ideal para una investigación discreta.

- Herramienta: WhatsMyName.app: Muchas personas usan el mismo nombre de usuario en múltiples plataformas. Esta herramienta gratuita verifica la existencia de un nombre de usuario en cientos de sitios web, permitiendo mapear rápidamente las actividades en línea de una persona.

Para analizar archivos e imágenes (Metadatos y geolocalización)

- Caso de uso: Un proveedor nos envió una foto de su instalación. ¿Es auténtica, reciente y fue tomada en la ubicación declarada?

- Herramienta: ExifTool: Muchos archivos digitales contienen metadatos ocultos (EXIF). ExifTool es una aplicación de línea de comandos gratuita que extrae estos metadatos de imágenes, videos y documentos, revelando la cámara utilizada, la fecha y, si está habilitada, las coordenadas GPS exactas de dónde se capturó la imagen.

- Técnica: Búsqueda inversa de imágenes: Utilizando servicios como Google Images o Yandex, se puede subir una imagen para encontrar otros lugares donde ha aparecido en línea. Esto puede desacreditar instantáneamente una foto si resulta ser una imagen de archivo o de otra instalación.

Para monitorear conversaciones en redes sociales (SOCMINT)

- Caso de uso: ¿Cuál es el sentimiento público sobre nuestra marca o nuestro principal competidor? ¿Hay problemas emergentes de servicio al cliente?

- Herramienta: Social-searcher: Es un motor de búsqueda en tiempo real para redes sociales. Monitorea menciones de una marca o palabra clave en docenas de plataformas y proporciona análisis básicos de sentimiento.

- Técnica: Búsqueda avanzada en plataformas: Las funciones de búsqueda nativas de plataformas como X (Twitter) son herramientas OSINT potentes. El uso de operadores avanzados como from:[usuario], since:[fecha] y filtros geográficos permite un monitoreo muy específico.

Además, la habilidad más valiosa es el dominio de los operadores de búsqueda avanzada (conocidos como Google Dorking). Comandos como site:, filetype: e inurl: permiten encontrar información que no es fácilmente accesible a través de búsquedas simples, como documentos sensibles expuestos accidentalmente.

¿Cuáles son los casos de uso con ROI rápido en un negocio?

El valor estratégico de un programa OSINT se mide por su capacidad para guiar decisiones críticas y generar un retorno de inversión (ROI) rápido y tangible. Esto se logra al integrar de manera sistemática datos diversos para crear una visión clara y coherente del riesgo en áreas clave del negocio.

Uno de los casos más efectivos es la due diligence (diligencia debida) de proveedores y socios. Usando OSINT, se puede verificar el estatus legal de un proveedor consultando registros corporativos, bases de datos judiciales y regulatorias, además de investigar noticias adversas. Herramientas especializadas permiten mapear estructuras de propiedad complejas y detectar vínculos con sanciones, evitando así pérdidas financieras y daños a la reputación.

La detección de phishing y fraude también presenta un ROI claro. OSINT permite monitorear dominios sospechosos relacionados con la marca y vigilar foros en la web oscura en busca de credenciales filtradas, ayudando a prevenir brechas de seguridad y fraudes que pueden impactar económicamente y dañar la confianza de los clientes.

El monitoreo de fugas de datos y amenazas es otro uso clave. La detección temprana de información sensible expuesta —como claves en repositorios públicos o dispositivos mal configurados— reduce riesgos de robo de propiedad intelectual, daños reputacionales y problemas de seguridad física.

Finalmente, el seguimiento de la competencia y mercado con OSINT facilita conocer estrategias y debilidades de rivales a través del análisis de ofertas laborales, comunicados y reseñas de clientes. Esta inteligencia apoya una planificación estratégica más informada y una respuesta más ágil a cambios en el mercado, generando beneficios económicos y comerciales significativos.

La siguiente tabla muestra cómo señales OSINT específicas se traducen en decisiones de negocio concretas.

| Caso de Uso | Señal OSINT clave (El “Qué”) | Decisión de negocio accionable (El “Para Qué”) |

| Due diligence de proveedores | El director de un proveedor potencial se identifica en la base de datos de fugas de información y está vinculado a varias empresas fantasma en jurisdicciones de alto riesgo. | Escalar inmediatamente a una debida diligencia reforzada (EDD), involucrar al asesor legal para investigar la estructura de propiedad y poner al proveedor en espera de alto riesgo. |

| Detección de phishing | Se registra un dominio que es una variación de una letra del dominio de la empresa (miempres.com vs miempresa.com). El registro WHOIS muestra que fue creado ayer. | Bloquear inmediatamente el dominio malicioso en los firewalls y pasarelas de correo corporativo, alertar al equipo de seguridad de TI y lanzar un boletín de concienciación para los empleados. |

| Investigación de fraude | Un nuevo cliente de alto valor proporciona una dirección para un negocio físico, pero Google Street View muestra que la ubicación es un lote baldío. Los perfiles de redes sociales vinculados a su correo electrónico tienen menos de una semana. | Marcar la transacción como de alto riesgo y ponerla en espera. Iniciar una llamada de verificación al cliente y solicitar documentación adicional (ej. facturas de servicios públicos) antes de procesar el pedido. |

| Monitoreo de fuga de datos | Una búsqueda en un foro de la web oscura revela una publicación que vende una base de datos que dice contener credenciales de “un importante minorista colombiano“. | El equipo de ciberseguridad adquiere una muestra de los datos para verificar si pertenecen a la empresa. Si se confirma, se activa el plan de respuesta a incidentes, incluyendo restablecimientos de contraseña obligatorios. |

| Seguimiento de la competencia | Un competidor publica múltiples ofertas de trabajo para “Ingenieros de IA/ML con experiencia en optimización logística” en LinkedIn. | El equipo de estrategia evalúa esto como un fuerte indicador de que el competidor está desarrollando un producto de gestión de la cadena de suministro impulsado por IA. Se encarga a I+D que evalúe las capacidades propias en esta área. |

¿Cómo empezar un mini-proyecto OSINT en 7 días sin equipo dedicado?

La forma más efectiva de entender el valor de OSINT es realizar un proyecto práctico y pequeño. Para una pequeña o mediana empresa (PYME), el proyecto ideal es una evaluación interna que tenga bajo riesgo y alto impacto. Aplicando OSINT a la propia organización, se pueden obtener mejoras de seguridad inmediatas y construir un caso sólido para crear una capacidad permanente de inteligencia.

A continuación, se propone un plan diario para un mini-proyecto que busca identificar la huella digital pública de la empresa y detectar posibles exposiciones de información que un atacante podría aprovechar. Este proyecto no requiere un equipo dedicado y se basa en herramientas y técnicas gratuitas que están disponibles para cualquier organización.

| Día | Fase | Objetivo y acciones clave |

| Día 1 | Planificación y requisitos | Objetivo: Definir las preguntas clave de inteligencia para el proyecto. Acción: Realizar una sesión de planificación de 1 hora. Formular de 3 a 5 preguntas específicas, por ejemplo: 1. ¿Qué documentos corporativos potencialmente sensibles (.pdf, .xls) son accesibles públicamente a través de motores de búsqueda? 2. ¿Qué correos electrónicos y cargos de nuestros empleados están expuestos en filtraciones de datos públicas? 3. ¿Cuál es el alcance completo de la infraestructura web de nuestra empresa (subdominios, IPs asociadas) visible desde el exterior? |

| Días 2-3 | Identificación de fuentes y recolección pasiva | Objetivo: Identificar fuentes clave y comenzar a recolectar datos sin sondear activamente los sistemas de la empresa. Acción: • Búsqueda de documentos: Usar Google Dorks con operadores avanzados como site:suempresa.com filetype:pdf y palabras clave como “confidencial” o “interno”. • Mapeo de infraestructura: Usar DNSDumpster para generar un mapa de la infraestructura de su dominio principal. • Exposición de credenciales: Usar un servicio de búsqueda de datos de brechas (como la búsqueda de dominio de Have I Been Pwned) para verificar correos corporativos comprometidos. • Documentación: Para cada hallazgo, tomar una captura de pantalla y registrar la URL, la consulta de búsqueda utilizada y la fecha/hora. |

| Días 4-5 | Procesamiento y análisis de datos | Objetivo: Organizar los datos brutos recolectados y comenzar a identificar patrones y riesgos. Acción: • Consolidar: Reunir todos los hallazgos en una sola hoja de cálculo o documento. • Filtrar: Eliminar el “ruido” irrelevante, como folletos de marketing públicos. • Correlacionar: Conectar los puntos. Por ejemplo, cruzar la lista de correos electrónicos expuestos con los cargos de los empleados encontrados en LinkedIn para identificar objetivos de alto valor. • Verificar: Si un documento parece sensible, confirmar su estado internamente con el jefe de departamento correspondiente. |

| Día 6 | Producción y elaboración de informes | Objetivo: Sintetizar el análisis en un informe conciso y accionable para la dirección. Acción: Preparar un informe ejecutivo breve (2-3 páginas) con: 1. Resumen Ejecutivo: Indicar los hallazgos y recomendaciones más críticos. 2. Hallazgos Detallados: Presentar la evidencia para cada pregunta de inteligencia. 3. Evaluación de Riesgos: Explicar el impacto de cada hallazgo en el negocio. 4. Recomendaciones Accionables: Proporcionar pasos claros y concretos (ej. “Recomendación 1: Eliminar inmediatamente el acceso público a los archivos identificados”). |

| Día 7 | Difusión y retroalimentación | Objetivo: Presentar el informe a las partes interesadas para impulsar la acción y demostrar el valor de OSINT. Acción: Programar una reunión de 30 minutos con los líderes pertinentes. Explicar los hallazgos, los riesgos y las acciones recomendadas. Utilizar el éxito de este proyecto como un caso de estudio para justificar la asignación de recursos a una función OSINT continua. |

¿Qué errores comunes debo evitar al usar OSINT en mi empresa?

Un programa OSINT puede ser una ventaja competitiva o un riesgo, dependiendo de cómo se gestione. Los problemas más graves no suelen deberse a la falta de herramientas, sino a errores en la planificación, el análisis, la interpretación, los procedimientos y el respeto por la legalidad. La adopción del ciclo de inteligencia como proceso de negocio es la base para evitar estos fallos.

Uno de los errores más comunes es comenzar investigaciones sin objetivos claros, lo que genera sobrecarga de información irrelevante y conduce a la parálisis por análisis. La mitigación consiste en planificar con preguntas específicas y vinculadas directamente a decisiones de negocio.

A esto se suma la vulnerabilidad a sesgos cognitivos, como la tendencia a confirmar ideas previas o sobrevalorar lo más reciente. Para reducir su impacto, se aplican técnicas analíticas estructuradas, revisión por pares y dinámicas como asignar un “abogado del diablo” que cuestione el análisis principal.

Otro riesgo frecuente es la sobreinterpretación de datos, donde se asigna un valor excesivo a hechos aislados o ambiguos, generando narrativas sin sustento. La manera de controlarlo es mantener escepticismo profesional, diferenciar hechos de inferencias y usar un lenguaje que refleje niveles de confianza basados en múltiples evidencias.

También son habituales los fallos técnicos y de procedimiento, como no validar fuentes, documentar de manera deficiente o ignorar medidas de seguridad operacional (OPSEC), lo que puede comprometer la investigación. Para enfrentarlos, se requieren protocolos formales, herramientas de registro y el uso de infraestructura no atribuible que proteja la identidad del analista.

El mayor riesgo corporativo surge cuando las prácticas de OSINT cruzan límites legales o éticos, ya sea recolectando datos personales sin autorización, incumpliendo términos de servicio o accediendo a información no pública. La única forma de mitigarlo es integrar al área legal en la definición de políticas, asegurando que el programa funcione dentro de un marco normativo claro. En esencia, el OSINT corporativo no debe ser un generador de riesgos, sino una herramienta para anticiparse y reducirlos.

En últimas, un programa OSINT debe consolidarse como un activo estratégico de la organización, capaz de generar inteligencia accionable y confiable para respaldar decisiones críticas. Su valor no reside en la cantidad de información recolectada, sino en la calidad del proceso, la disciplina metodológica y la integración con los marcos legales, éticos y de cumplimiento. Adoptar el ciclo de inteligencia como práctica empresarial permite transformar los riesgos asociados en oportunidades de anticipación, garantizando que el OSINT contribuya directamente a la resiliencia, la competitividad y la sostenibilidad corporativa.

¿Su organización ya cuenta con un programa OSINT?