Para comenzar debemos entender que Nikto no debe entenderse simplemente como un software técnico, sino como un detector de debilidades estructurales para un servidor web. Funcionando como si fuera un escáner de rayos X: buscando grietas profundas en los cimientos antes de que un edificio colapse. Unas cualidades clave cuando se tiene en cuenta que el 76% de las empresas colombianas ha iniciado su digitalización.

El nombre Nikto proviene de la famosa frase “Klaatu barada nikto” de la película de ciencia ficción The Day the Earth Stood Still (1951), en la obra Klaatu es un extraterrestre y Gort es un robot poderoso. La frase es una orden para detener al robot y evitar que ataque o cause destrucción. Adoptada por la cultura pop, Nikto se asocia con la detención de ataques cibernéticos en la actualidad.

En diciembre de 2001, el desarrollador estadounidense Chris Sullo creó la primera versión de Nikto, iniciando así un camino que convirtió a esta herramienta en uno de los métodos más usados en ciberseguridad para prevenir ataques aprovechando errores comunes. Muchas brechas comienzan con configuraciones débiles o versiones antiguas; Nikto las detecta antes que los atacantes.

Índice de temas

¿Qué es Nikto y por qué su jefe de seguridad debe conocerlo?

Esencialmente, Nikto es un escáner de servidor web de código abierto que realiza pruebas exhaustivas contra servidores para múltiples elementos, incluyendo más de 6.700 archivos y programas potencialmente peligrosos.En la gestión moderna de riesgos, esta herramienta no es un lujo tecnológico, sino una necesidad estratégica. Su función principal es la auditoría proactiva: interroga al servidor para identificar configuraciones erróneas y brechas de seguridad antes de que un atacante externo las encuentre.

Para un gerente IT, el valor de Nikto radica en la transición de un modelo de seguridad reactivo a uno preventivo. En lugar de esperar a que ocurra un incidente para corregir fallos, el equipo de seguridad utiliza esta herramienta para validar la integridad de la infraestructura web de forma continua. Esto asegura que los activos digitales de la empresa están blindados contra las técnicas de reconocimiento más comunes utilizadas por ciberdelincuentes automatizados.

¿Qué tipo de vulnerabilidades detecta Nikto y cuáles no?

Es fundamental que la dirección comprenda el alcance de la herramienta para gestionar las expectativas de seguridad. Nikto es un escáner de infraestructura y configuración, no un analista de lógica de aplicaciones complejas.

Nikto es altamente eficaz detectando tareas que requieren poco esfuerzo como detectar versiones de software de servidor (como Apache o Nginx) que están obsoletas y tienen fallos conocidos, archivos de configuración que han sido dejados expuestos por error, y cookies inseguras, entre otras opciones.

Sin embargo, tiene limitaciones claras. Nikto no está diseñado para detectar vulnerabilidades en la lógica interna de una aplicación hecha a medida, como inyecciones SQL complejas en un formulario de búsqueda o ataques de Cross-Site Scripting (XSS) basados en el navegador, los cuales requieren herramientas de pruebas dinámicas (DAST) más avanzadas.

Tabla comparativa de capacidades.

| Lo que Nikto DETECTA (Infraestructura) | Lo que Nikto NO DETECTA (Lógica Aplicativa) |

| Versiones obsoletas de servidores web. | Inyecciones SQL complejas en bases de datos. |

| Archivos de instalación o readme por defecto. | Cross-Site Scripting (XSS) basado en DOM. |

| Configuraciones SSL/TLS inseguras. | Fallos en la lógica de negocio (ej. carrito de compras). |

| Directorios sensibles expuestos públicamente. | Autenticación multifactor rota. |

¿Cuál es el valor estratégico de usar un escáner como Nikto?

El valor estratégico de Nikto se mide en el Retorno de la Inversión en Seguridad (ROSI). El costo de implementar escaneos regulares es marginal comparado con el costo financiero y reputacional de una brecha de seguridad. En 2024, el costo promedio global de una filtración de datos alcanzó los 4,88 millones de dólares. En Colombia, donde los incidentes cibernéticos superaron los 37.000 millones de intentos en un año, la probabilidad de un incidente es alta.

El uso de Nikto minimiza riesgos financieros directos, como multas por incumplimiento de normativas de protección de datos (como la Ley 1581 en Colombia), y riesgos indirectos, como la pérdida de confianza del consumidor. Al asegurar que la infraestructura base esté libre de errores comunes, se garantiza la continuidad del negocio, evitando interrupciones de servicio que detienen la generación de ingresos. Es una inversión en estabilidad operativa.

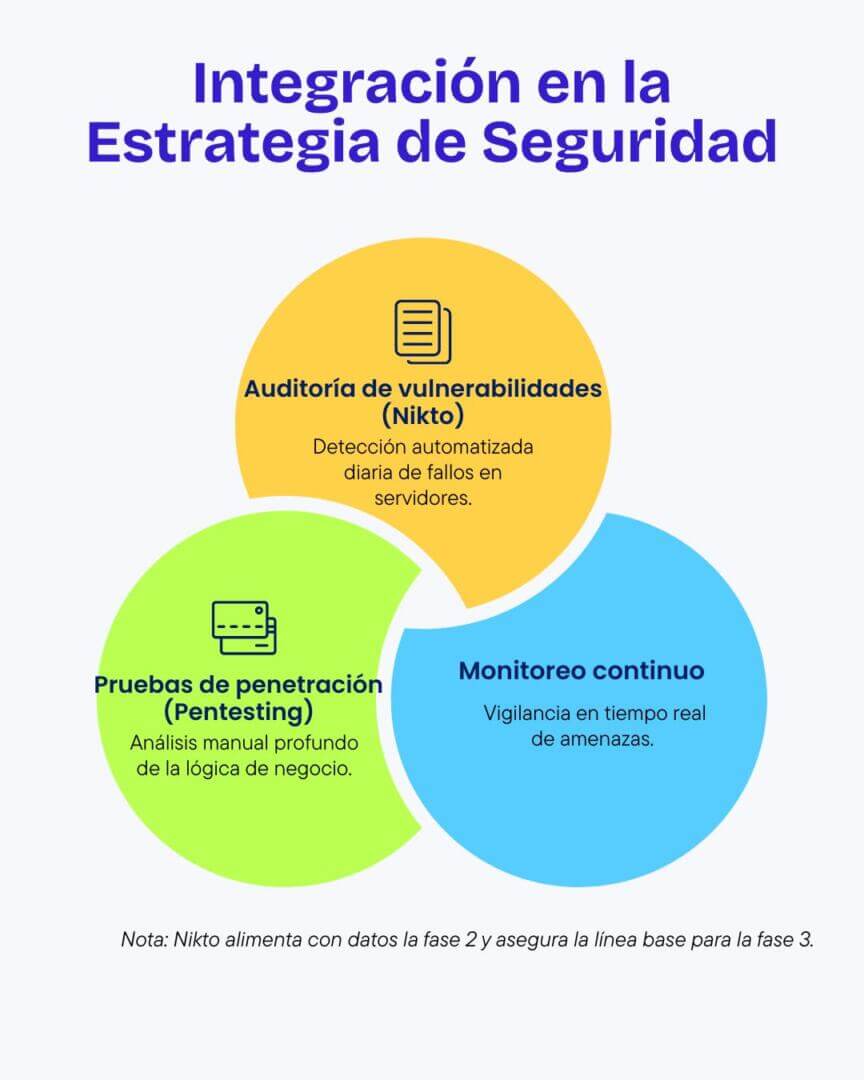

¿Cómo se integra Nikto en la estrategia de ciberseguridad de su empresa?

Nikto no debe operar como una herramienta aislada, sino como un engranaje integrado en el ecosistema de ciberseguridad de la organización. Su implementación es más efectiva cuando se automatiza dentro de los procesos de desarrollo y auditoría.

Estratégicamente, Nikto se integra en la fase de desarrollo (DevSecOps), escaneando servidores de prueba antes de que cualquier nuevo producto digital salga al mercado. También es crucial en la gestión de riesgos de terceros; antes de integrar un sistema de un nuevo proveedor, una auditoría rápida con Nikto puede revelar si su seguridad base es deficiente.

La automatización de estos escaneos (diarios o semanales) permite a la empresa mantener una vigilancia constante sin aumentar la carga manual del equipo de TI.

¿Cuáles son los riesgos de no usar un escáner de vulnerabilidades web?

La inacción conlleva costos ocultos significativos. Un servidor web no escaneado acumula deuda técnica de seguridad: parches no aplicados y configuraciones erróneas que pasan desapercibidas para la empresa, pero no para los atacantes.

Los ciberdelincuentes utilizan bots automatizados que escanean internet buscando objetivos fáciles. Si su empresa no utiliza herramientas como Nikto, se convierte en un blanco de oportunidad.

Los riesgos tangibles incluyen la filtración de bases de datos de clientes, el secuestro de servidores para minería de criptomonedas o ataques de ransomware que paralizan la operación. Además, un sitio web desfigurado por un ataque básico daña la imagen corporativa, señalando al mercado una gestión negligente de la tecnología.

¿Cómo interpretar los resultados de un escaneo de Nikto desde una perspectiva de negocio?

Para la toma de decisiones, los hallazgos técnicos de Nikto deben traducirse a lenguaje de riesgo empresarial. La interpretación correcta implica priorización. No todas las vulnerabilidades requieren atención inmediata. La gerencia debe trabajar con el equipo de seguridad para clasificar los hallazgos según su impacto en el negocio:

- Crítico: Amenaza inmediata a la continuidad o a los datos (ej. servidor obsoleto con exploit conocido). Requiere acción en 24 horas.

- Alto: Riesgo significativo de exposición. Requiere remediación a corto plazo.

- Informativo: Datos para endurecimiento futuro, sin riesgo inmediato.

¿Nikto es suficiente para proteger mi negocio?

Nikto es una herramienta indispensable para establecer una línea base de seguridad sólida, pero no constituye una defensa completa. Su enfoque en la infraestructura del servidor deja por fuera las capas más complejas de las aplicaciones modernas y el factor humano.

Una estrategia de ciberseguridad holística debe complementar el escaneo de vulnerabilidades con pruebas de penetración avanzadas, firewalls de aplicaciones web (WAF), capacitación continua del personal y políticas de gobernanza de datos robustas.