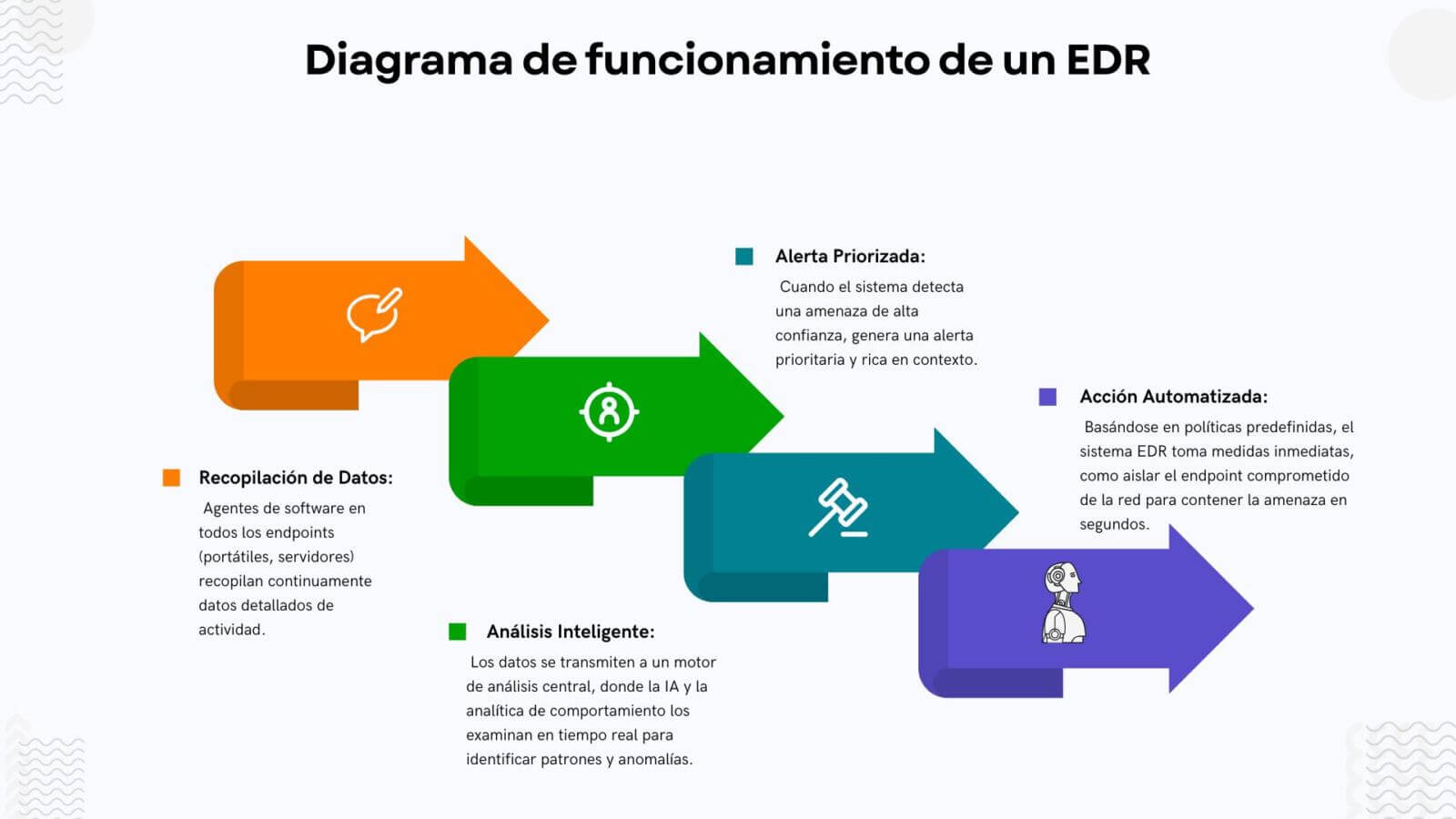

En el entorno digital actual, la protección perimetral ya no es suficiente. La verdadera batalla se libra en los puntos de acceso: los computadores, servidores y dispositivos móviles de sus colaboradores. Aquí es donde la tecnología de Detección y Respuesta de Endpoints (EDR) se vuelve un aliado estratégico para las empresas. Imagine el EDR no como un antivirus tradicional, sino como un sistema de cámaras de seguridad inteligentes y proactivas instalado en cada dispositivo de su empresa.

Estos sistemas de ciberseguridad no solo observan, sino que analizan comportamientos anómalos en tiempo real y, más importante aún, despliegan un equipo de respuesta inmediata para neutralizar la amenaza antes de que cause un daño significativo. Es la diferencia entre tener una alarma que solo suena y contar con un equipo de seguridad que actúa al instante.

La relevancia de esta capacidad es crítica para el tejido empresarial en Colombia y América Latina. Para una fintech en Bogotá o un neobanco en São Paulo, una brecha de seguridad no es solo un problema técnico; es una interrupción directa de la continuidad operativa que congela transacciones y servicios. Pero comencemos con lo básico: ¿Qué es un EDR?

Índice de temas

¿Qué es EDR y por qué merece la atención del liderazgo?

La Universidad de California define los EDR, o Endpoint Detection and Response, como una clase de software de ciberseguridad diseñado para supervisar, detectar y responder a amenazas que se instala en los dispositivos propiedad de una organización (ordenadores portátiles, ordenadores de sobremesa y servidores), conocidos como puntos finales.

Los EDR ayudan a detener los ciberataques identificando rápidamente comportamientos sospechosos, aislando los sistemas afectados y apoyando la investigación y la recuperación. Las herramientas EDR se centran estrictamente en detectar amenazas de seguridad, respetando al mismo tiempo la privacidad de los usuarios.

A diferencia de un antivirus o una plataforma de protección básica (EPP o Plataforma de Protección de Endpoints), un EDR incorpora funciones avanzadas que incluyen análisis de comportamiento, detección de indicadores de compromiso (IOC), respuesta automatizada y herramientas para investigaciones forenses y gestión de incidentes.

Para entender la importancia del EDR, es útil ir más allá de las definiciones técnicas. Piense en las herramientas de seguridad tradicionales como una cerradura de alta calidad en la puerta de su oficina. Es eficaz contra intrusos conocidos, pero inútil contra un adversario sofisticado que no figura en una lista preexistente o que engaña a un empleado para que le deje entrar.

El EDR no es una cerradura mejor; es un equipo de seguridad inteligente y activo 24/7, que patrulla cada punto de acceso crítico de un patrimonio digital: los endpoints. Estos son los portátiles, servidores y dispositivos móviles que sus empleados usan a diario. Este equipo de seguridad digital no se limita a verificar identificaciones; su función principal es observar el comportamiento. Aprende los patrones normales de la operación y distingue entre un contador que accede a una hoja de cálculo y un proceso desconocido que intenta cifrar miles de archivos a las 3:00 a.m.

¿Qué amenazas empresariales ayudan a prevenir un EDR?

La adopción de una solución EDR (Endpoint Detection and Response) representa una inversión estratégica en la mitigación de las ciberamenazas más costosas y disruptivas. Al superar las limitaciones de las defensas tradicionales, el EDR proporciona una protección dinámica y adaptativa frente a ataques diseñados para interrumpir operaciones, comprometer la reputación corporativa o sustraer información crítica y ventajas competitivas. Sus fortalezas sobresalen frente a amenazas como:

- Ransomware: Esta amenaza constituye uno de los mayores riesgos para la continuidad del negocio, ya que puede paralizar las operaciones en cuestión de horas. El EDR se distingue por su capacidad para detectar comportamientos anómalos, como el cifrado masivo de archivos, sin depender de la identificación previa de variantes conocidas. Ante estos eventos, la solución puede interrumpir automáticamente el proceso malicioso y aislar el dispositivo afectado, evitando la propagación del ataque al resto de la red..

- Filtración de datos: Estas intrusiones, generalmente silenciosas y progresivas, generan daños significativos en la reputación institucional y en la confianza de los clientes. Se estima que el 70% de las filtraciones exitosas se originan en dispositivos endpoint, lo que resalta la necesidad de una visibilidad avanzada. El EDR proporciona monitoreo detallado y detección temprana de indicadores sutiles, como accesos inusuales a bases de datos o la preparación de archivos para su exfiltración.

- Ataques Dirigidos (APT): Las Amenazas Persistentes Avanzadas buscan infiltrarse de manera prolongada en los sistemas con fines de espionaje o sabotaje corporativo. Utilizan técnicas “fileless”, que operan únicamente en la memoria del sistema, y explotan herramientas legítimas para evadir la detección. El EDR ofrece una respuesta eficaz ante estas amenazas mediante análisis de comportamiento que establece patrones de actividad normal, permitiendo identificar desviaciones mínimas que revelan la presencia de un actor malicioso.

| Riesgo empresarial | Protección EDR | Resultado para el negocio |

| Ataque de Ransomware | Detección conductual del cifrado masivo de archivos; aislamiento automatizado del endpoint en segundos. | Continuidad operativa: Servicios ininterrumpidos, evitación de pagos de extorsión y preservación del impulso comercial. |

| Filtración de datos sensibles | Monitoreo de patrones de acceso inusuales a datos; bloqueo de la exfiltración no autorizada. | Reputación y cumplimiento: Mantenimiento de la confianza del cliente, protección del valor de la marca y evitación de multas regulatorias. |

| Espionaje dirigido (APT) | Caza proactiva de amenazas para técnicas sigilosas de atacantes; análisis forense profundo de toda la actividad del endpoint. | Protección de activos: Propiedad intelectual asegurada, estrategias protegidas y mantenimiento de la ventaja competitiva a largo plazo. |

¿Qué beneficios medibles aporta un EDR al balance de la empresa?

La implementación de un EDR produce beneficios financieros y operativos medibles que contribuyen directamente al resultado final de la empresa. Estos van desde ahorros directos por incidentes evitados hasta ganancias significativas en eficiencia operativa. El beneficio financiero más cuantificable es evitar los costos catastróficos de un ciberincidente grave.

Recordemos que el costo promedio global de una filtración de datos es de 4.400.000 dólares. Un informe de IBM encontró que las organizaciones que utilizan ampliamente la IA y la automatización en seguridad, un componente central de las plataformas EDR modernas, ahorraron un promedio de 1.9 millones de dólares en costos de filtración.

En el ámbito operativo, el EDR ofrece una ventaja crítica al reducir significativamente tanto el Tiempo Medio de Detección (MTTD) como el Tiempo Medio de Respuesta (MTTR). Mientras una brecha tradicional puede permanecer sin detectarse durante meses, un sistema EDR permite identificarla casi de inmediato. Su capacidad de respuesta automatizada, como el aislamiento de dispositivos comprometidos, permite contener una amenaza en segundos, evitando interrupciones prolongadas y costosos procesos de recuperación.

Adicionalmente, el EDR optimiza la recolección de evidencias para auditorías y revisiones de cumplimiento, disminuyendo el esfuerzo y los recursos requeridos por los equipos internos de seguridad y por los auditores externos.

¿Cómo elegir un EDR adecuado según el tamaño y presupuesto de mi organización?

Seleccionar una solución EDR es una decisión estratégica que va más allá de comparar características técnicas. El objetivo es elegir un socio de seguridad a largo plazo cuyas capacidades y modelo de soporte se alineen con las necesidades, madurez y presupuesto de su organización.

El liderazgo debe centrarse en criterios estratégicos clave como son:

- Integración sin alterar flujos: La solución debe integrarse sin problemas con la infraestructura de TI y seguridad existente. Un producto que requiere una sustitución compleja y disruptiva de las herramientas actuales suele ser menos deseable. Una arquitectura de agente único y ligero simplifica el despliegue y minimiza el impacto en el rendimiento de los dispositivos de los empleados.

- Modelo costo-beneficio (TCO): El análisis financiero debe considerar el Costo Total de Propiedad (TCO), que incluye implementación, formación y la sobrecarga operativa para la gestión diaria. Para muchas pymes, una solución EDR basada en la nube (gasto operativo, OpEx) es más viable que una implementación local que requiere una gran inversión de capital inicial (CapEx).

- Soporte continuo del proveedor: La eficacia de un EDR depende del proveedor que lo respalda. Un proveedor con un profundo conocimiento de los actores de amenazas que atacan específicamente a América Latina ofrece una ventaja estratégica. Además, el soporte local en el idioma y contexto cultural de la región es invaluable durante un incidente crítico.

- Despliegue gradual y escalabilidad: La solución debe poder crecer con el negocio, protegiendo un número creciente de dispositivos sin degradar el rendimiento. Un despliegue por fases, comenzando con los activos más críticos, permite gestionar el proceso cuidadosamente y ajustar las políticas antes de una implementación a gran escala.

Una de las decisiones más críticas, especialmente para las pymes, es si gestionar la herramienta internamente o contratar un servicio de Detección y Respuesta Gestionada (MDR). Un proveedor de MDR combina la tecnología EDR con un equipo de analistas expertos que monitorean, investigan y gestionan la respuesta en nombre de la organización.

| Criterio de evaluación | Para Pymes y empresas en crecimiento | Para grandes empresas |

| Modelo de despliegue | Basado en la nube (amigable con OpEx, despliegue rápido, mínima sobrecarga de infraestructura). | Híbrido o Local (para un mayor control sobre los datos, especialmente en sectores con requisitos estrictos de soberanía de datos). |

| Modelo de gestión | Considerar fuertemente MDR para acceder a habilidades expertas y monitoreo 24/7 sin el alto costo de un SOC interno. | Centro de Operaciones de Seguridad (SOC) interno con potencial para servicios co-gestionados para tareas especializadas. |

| Enfoque en características | Automatización de alta calidad, interfaz intuitiva y facilidad de uso para reducir la carga de trabajo manual en equipos de TI más pequeños. | APIs de integración profunda para flujos de trabajo personalizados, lenguajes de consulta avanzados para la caza de amenazas y control granular de políticas. |

| Enfoque en el proveedor | Fuerte soporte de socios locales, precios transparentes y predecibles, y un historial probado en organizaciones de tamaño similar. | Profundidad de la inteligencia de amenazas global, inversión en I+D y Acuerdos de Nivel de Servicio (SLAs) de grado empresarial. |

¿Qué errores estratégicos deben evitar los líderes al desplegar un EDR?

El éxito en la implementación de una solución EDR (Endpoint Detection and Response) no depende únicamente de adquirir un producto de alta gama. Los errores más frecuentes provienen de fallas estratégicas y de una comprensión insuficiente sobre los requisitos técnicos, operativos y humanos necesarios para garantizar la efectividad de la tecnología.

Asumir que es una solución “plug-and-play”: Uno de los desaciertos más comunes consiste en considerar el EDR como una herramienta autónoma que no requiere supervisión. A diferencia de un antivirus tradicional, un sistema EDR exige monitoreo humano constante, ajuste de políticas, análisis de alertas complejas y adaptación continua frente a nueva inteligencia de amenazas. Destinar presupuesto únicamente para la licencia, sin contemplar los costos operativos o de soporte especializado (interno o mediante un servicio MDR), compromete gravemente el éxito del programa.

Descuidar el mantenimiento y el despliegue integral: Un error operativo crítico es no implementar el agente EDR en la totalidad de los dispositivos corporativos, incluidos servidores esenciales y equipos remotos. Un solo punto ciego puede invalidar la eficacia de todo el sistema. De igual forma, mantener las políticas de prevención en modo de simulación tras la fase de pruebas deja a la organización vulnerable, aun contando con la herramienta instalada.

No establecer métricas de desempeño: Sin indicadores claros, es imposible medir el retorno de la inversión o mejorar la eficiencia operativa. Es esencial definir y monitorear indicadores clave de rendimiento (KPIs) que permitan evaluar resultados, optimizar procesos y justificar la continuidad del programa de seguridad.

Subestimar los recursos internos necesarios: Un EDR configurado de forma deficiente puede generar un volumen excesivo de alertas, muchas de ellas falsos positivos. Esto provoca fatiga de alertas, reduciendo la capacidad de los analistas para identificar amenazas reales. Si la organización no dispone del personal suficiente para gestionar estas alertas, la contratación de un servicio MDR deja de ser opcional y se convierte en un componente esencial de la estrategia.

En definitiva, un EDR mal implementado puede resultar más perjudicial que la ausencia de uno, al crear una falsa sensación de seguridad que fomenta la complacencia e inhibe la inversión en cultura, procesos y capacitación en ciberseguridad, incrementando así la probabilidad e impacto de una brecha futura.

¿Cómo demostrar el retorno de inversión (ROI) de un EDR ante la junta directiva?

El retorno de inversión (ROI) de una solución EDR (Endpoint Detection and Response) se mide comparando los beneficios económicos que genera frente a su costo total. Estos beneficios provienen principalmente de dos fuentes: la reducción del impacto financiero de posibles brechas de seguridad —gracias a la detección y contención temprana de amenazas— y los ahorros operativos derivados de la automatización de tareas y la eficiencia del equipo de seguridad. En conjunto, reflejan el valor tangible que el EDR aporta al negocio al disminuir riesgos y optimizar recursos.

Para calcularlo correctamente, el ROI debe expresarse como una relación entre los beneficios y la inversión realizada, no como una multiplicación. La fórmula adecuada es:

ROI₍EDR₎ = ((Costo de Brechas Evitadas + Ahorros Operativos) – Costo del EDR) / Costo del EDR

Esta expresión muestra de forma clara cuánto valor genera la solución por cada unidad monetaria invertida. Un ROI positivo indica que la adopción del EDR no solo mejora la seguridad, sino que también representa una inversión rentable para la organización.

Para respaldar esta fórmula, la presentación debe basarse en un conjunto de Indicadores Clave de Rendimiento (KPIs) relevantes para el negocio:

- Incidentes graves evitados: Este es el indicador más convincente. Utilizando datos de referencia de la industria, como el costo promedio de una filtración de datos, se puede crear un modelo de riesgo financiero para la organización. El EDR se posiciona entonces como el control principal que reduce directamente esta exposición financiera cuantificada.

- Tiempo de restauración de servicio (MTTR): En lugar de informar sobre esta métrica en términos técnicos, debe traducirse a impacto empresarial. Por ejemplo: “Desde la implementación del EDR, hemos reducido nuestro tiempo promedio de respuesta a incidentes de 48 horas a menos de 2 horas, evitando un estimado de 46 horas de posible inactividad de nuestra plataforma financiera principal”.

- Reducción de sanciones/costes: Este es un ahorro de costos ‘blando’ medible. Los equipos pueden rastrear la reducción en horas y recursos necesarios para prepararse y completar auditorías de seguridad, gracias a las capacidades centralizadas de registro e informes del EDR.

- Valor de la confianza generada: Aunque es más difícil de cuantificar, el valor de la confianza del cliente es un activo crítico. Un EDR es una inversión directa en la preservación de este activo intangible pero inmensamente valioso. La capacidad de asegurar a clientes y socios que sus datos están protegidos es un diferenciador competitivo.

¿Cuál es el plan recomendado para un CIO antes de implementar un EDR?

Una implementación exitosa de EDR es una iniciativa estratégica que requiere supervisión ejecutiva y un enfoque disciplinado por fases. Para un Director de Información (CIO), la clave es liderar con una hoja de ruta clara y alineada con el negocio.

Fase 1: Diagnóstico y objetivos claros (meses 1-2): La base se establece mucho antes de comprar cualquier software. Realice un inventario completo de todos los activos (portátiles, servidores, cargas de trabajo en la nube) e identifique los sistemas y datos más críticos. Defina objetivos en términos de negocio, como “reducir el tiempo de inactividad del sistema crítico en un 95% en 18 meses”.

Fase 2: Piloto (meses 3-5): Seleccione una lista corta de proveedores y ejecute un programa piloto o prueba de concepto. Despliegue la solución EDR mejor clasificada en un grupo pequeño pero representativo de dispositivos. Esto valida las capacidades de la tecnología, evalúa su impacto en el rendimiento y ayuda a construir apoyo interno antes de una inversión a gran escala.

Fase 3: Formación interna y alineación (mes 6): Antes del despliegue a gran escala, asegúrese de que la organización esté preparada. Presente los resultados del piloto exitoso a la dirección para asegurar el presupuesto final. Forme completamente al equipo de TI y seguridad y finalice los manuales de respuesta a incidentes. Todos deben conocer su rol cuando ocurra un incidente real.

Fase 4: Escalado (Meses 7-12): Un enfoque de Big bang es arriesgado. Despliegue el agente EDR por etapas, comenzando con los activos más críticos. Se recomienda desplegar inicialmente los agentes en modo de ‘solo detección’” para ajustar las reglas y reducir los falsos positivos antes de cambiar al modo de ‘prevención’ total.

Fase 5: Revisión de Resultados: La implementación concluye, pero el programa EDR es un proceso continuo. Establezca un proceso formal, como una revisión trimestral, para seguir el rendimiento frente a los objetivos estratégicos. Utilice los conocimientos obtenidos de la plataforma EDR para fortalecer proactivamente otros controles de seguridad y comprometerse con la mejora continua.