Los ataques distribuidos de denegación de servicio (DDoS) representan una de las amenazas de ciberseguridad más costosas para las organizaciones en 2025, buscando saturar los canales digitales con tráfico masivo (botnets) para interrumpir la disponibilidad del servicio. Se estima que estos incidentes tienen un coste promedio de 6.000 dólares por minuto de interrupción y su crecimiento se correlaciona con la proliferación de dispositivos IoT vulnerables y el auge de prácticas como el hacktivismo en regiones como Colombia. Conocer cómo funciona una botnet y cuáles son las capas del modelo OSI atacadas es esencial para implementar estrategias de mitigación efectivas basadas en CDN, WAF y arquitecturas Anycast.

En agosto de 2025, la firma de ciberseguridad Correo publicó el artículo: ‘The True Cost of a DDoS Attack’, un texto que dio algunas luces sobre una actividad criminal en ascenso: los ataques distribuidos de denegación de servicio (DDoS). Para entender el contexto completo, consulte las tendencias del 2025 en ciberseguridad que impactarán a los negocios. Esta actividad criminal, cuya importancia y relevancia en el contexto actual es crítica para la seguridad informática de las empresas, congestiona (imagine un trancón vehicular) los canales digitales de las empresas.

El estudio dio a conocer que, en promedio, los DDoS cuestan a las empresas unos 6.000 dólares por minuto de interrupción, una cantidad que varía según el tipo de empresa, su cantidad de clientes, vertical de negocio, etc.

Se trata de un fenómeno global que afecta a todo tipo de organizaciones y empresas sin importar su origen. Desde empresas privadas como EPS Sanitas y Audifarma hasta entidades gubernamentales como los ministerios de Salud y Justicia que vieron paralizados aproximadamente 2.000.000 de procesos legales en 2023. Es crucial, por ello, reforzar la protección de datos en Colombia ante estos ataques.

De hecho su crecimiento ha sido tal que Bruce Schneier, criptógrafo y experto en seguridad, afirma que durante los últimos años, “alguien ha estado sondeando las defensas de las empresas que gestionan elementos críticos de Internet. Estas sondas adoptan la forma de ataques calibrados con precisión, diseñados para determinar exactamente cómo pueden defenderse estas empresas y qué se necesitaría para derribarlas”.

Por ello y para conocer sobre esta tendencia y cómo proteger su negocio de los ataques DDoS es necesario partir de las bases: ¿En qué consisten los DDoS?

Índice de temas

¿Qué es un ataque DDoS y cómo funciona una “botnet”?

Según la Agencia de Ciberseguridad y Seguridad de Infraestructura (CISA), un ataque distribuido de denegación de servicio (DDoS) se produce cuando varias máquinas operan conjuntamente para atacar un objetivo. Los atacantes DDoS suelen aprovechar el uso de una red de bots (botnets) , un grupo de dispositivos conectados a Internet que han sido secuestrados para llevar a cabo ataques a gran escala.

Los atacantes se aprovechan de las vulnerabilidades de seguridad o de los puntos débiles de los dispositivos para controlar numerosos equipos mediante software. Esto a menudo se logra mediante el phishing. Una vez que tienen el control, los atacantes pueden ordenar a su red de bots que lleve a cabo un ataque DDoS contra un objetivo. En este caso, los dispositivos infectados también son víctimas del ataque, por lo que es vital implementar la detección y respuesta en endpoints (EDR) para su protección.

De hecho, los DDoS se parecen mucho a los DoS o ataques de denegación de servicio que son esencialmente una forma de ciberataque que busca agotar los recursos de un sistema, aplicación o sitio web, con el fin de impedir el acceso de los usuarios legítimos. Esto provoca que el servicio objetivo se vuelva inaccesible, afectando su disponibilidad. Existen múltiples variantes de este tipo de ataque, todas enfocadas en saturar la capacidad del sistema.

Entre los métodos más comunes está la sobrecarga de recursos de red, donde se consume el hardware, software o ancho de banda del objetivo. Esto puede hacerse de manera directa, explotando vulnerabilidades o inundando el servidor con solicitudes, lo que subraya la importancia de los firewalls y la protección para su red empresarial, o mediante un ataque de amplificación por reflexión, en el que se utiliza un servidor de terceros para redirigir grandes volúmenes de tráfico hacia la víctima. Para una defensa integral, es necesaria la seguridad en redes: para una protección avanzada para negocios.

También existen ataques que saturan los recursos de protocolo, agotando las sesiones o conexiones disponibles, y los que se enfocan en los recursos de aplicación, consumiendo procesamiento o almacenamiento.

Cuando este tipo de ataque no proviene de una sola máquina, sino de múltiples dispositivos que actúan de forma coordinada, el DoS pasa a denominarse DDoS o ataque distribuido de denegación de servicio. Esta modalidad resulta más peligrosa y difícil de mitigar, ya que multiplica el volumen de tráfico y aprovecha la dispersión de los atacantes para dificultar la defensa.

¿Qué es una botnet?

La herramienta principal para ejecutar los DDoS es una botnet, una red de dispositivos conectados a internet que han sido infectados con malware y están bajo el control de un atacante. Esta red de “bots” o “zombis”, que puede incluir desde ordenadores y servidores hasta dispositivos del Internet de las Cosas (IoT) como cámaras o routers, recibe instrucciones de un servidor de comando y control (C&C).

Al recibir una orden, todos los dispositivos de la botnet envían solicitudes simultáneamente al servidor de la víctima, generando un volumen de tráfico que satura su capacidad y provoca la denegación del servicio.

Para ilustrarlo con una analogía de tráfico, imagine que un servidor web es una tienda con una sola puerta de entrada. El flujo normal de clientes representa el tráfico legítimo. Un ataque DDoS equivale a que miles de coches teledirigidos (la botnet) bloquean simultáneamente la entrada de la tienda, creando un atasco que impide el paso a los clientes reales. La tienda se vuelve inaccesible no por un problema interno, sino porque su infraestructura de acceso está completamente saturada.

El modelo OSI

El modelo OSI (Open Systems Interconnection) es un estándar conceptual desarrollado por la Organización Internacional de Normalización (ISO) a finales de la década de 1970 y publicado por primera vez en 1984. Su principal objetivo es facilitar la interoperabilidad entre diferentes sistemas de comunicación y fabricantes, creando un lenguaje común para que las redes puedan conectarse y comunicarse sin importar las diferencias tecnológicas o de protocolos.

Desde su creación, el modelo OSI se ha convertido en una herramienta fundamental en la enseñanza, diseño y análisis de redes, ayudando a entender cómo viajan los datos a través de una red y cómo se interrelacionan los distintos protocolos y tecnologías. Y precisamente estas capas son objetivos de los ataques, segmentos que se dividen así:

- Capa Física: Se encarga de la transmisión física de los bits a través de cables, fibra óptica o aire. Define las características eléctricas, ópticas y mecánicas del medio.

- Capa de Enlace de Datos: Organiza los bits en tramas para enviarlos de manera fiable entre dos dispositivos conectados directamente, controlando errores y acceso al medio.

- Capa de Red: Encargada de dirigir y enrutar los paquetes desde el origen hasta el destino, usando direcciones lógicas y seleccionando las mejores rutas.

- Capa de Transporte: Asegura que la comunicación sea confiable, entregando los datos completos y en orden, controlando errores y gestionando la retransmisión si es necesario.

- Capa de Sesión: Gestiona la apertura, mantenimiento y cierre de sesiones o conexiones entre aplicaciones.

- Capa de Presentación: Traduce y convierte los datos a un formato entendible para ambas partes, además de realizar cifrado, compresión o descifrado.

- Capa de Aplicación: Proporciona servicios directamente a las aplicaciones del usuario, como correo electrónico, navegación web o transferencia de archivos.

¿Por qué los ataques DDoS en Colombia crecieron un 94%?

En medio del último DDoS Summit Colombia, Telefónica Colombia y Radware dieron a conocer que los ataques DDoS aumentaron un 94% entre 2023 y 2024 en Colombia. Al respecto es importante aclarar que este dato corresponde específicamente al aumento global de ataques de capa 7 dirigidos a la industria de los videojuegos.

Si bien esta estadística no se aplica directamente al panorama nacional colombiano en su totalidad, la tendencia subyacente de un riesgo cibernético creciente en el país es una realidad documentada. El incremento de la actividad DDoS en Colombia y la región de América Latina se debe principalmente a dos causas probables:

- Mayor superficie de ataque por dispositivos IoT: La digitalización acelerada y la proliferación de dispositivos del Internet de las Cosas (IoT) con configuraciones de seguridad deficientes han creado un ecosistema vulnerable. Muchos de estos dispositivos son fáciles de comprometer e incorporar a botnets, aumentando los recursos disponibles para lanzar ataques desde dentro de la región. La infraestructura de internet en algunas zonas de Latinoamérica puede ser más susceptible a interrupciones, lo que significa que los ataques de menor volumen pueden causar un daño significativo.

- Hacktivismo y extorsión: Una parte considerable de los ataques DDoS en la región tiene motivaciones políticas, una práctica conocida como “hacktivismo”. Se han registrado picos de ataques en Colombia coincidiendo con eventos de alta tensión política, como los ciclos electorales presidenciales, utilizados como forma de protesta digital. Paralelamente, la extorsión es otro motor clave. Los atacantes amenazan o ejecutan un ataque DDoS contra una empresa y exigen un pago para detenerlo. Un caso reciente en Colombia fue el de la revista Cambio, que denunció haber recibido ataques y amenazas de extorsión para que eliminara una investigación periodística de su sitio web, una acción relacionada con la necesidad de saber cómo prevenir ataques de doxing y proteger datos personales de la empresa.

¿Qué tipos de ataques DDoS existen y cuál es el más difícil de detectar?

Los ataques DDoS son diversos y se clasifican en diferentes categorías según el recurso que buscan agotar de sus víctimas. Por ello, los atacantes a menudo combinan varias técnicas para maximizar el impacto y evadir las defensas. A continuación, se presenta una tabla con las opciones más usadas según su dificultad y vectores:

| Tipo de ataque | Vector y objetivo | Capa OSI | Dificultad de detección | Ejemplo |

| Volumétrico | Saturación de ancho de banda: Inunda la conexión a internet del objetivo con un volumen masivo de tráfico. Se mide en Gigabits o Terabits por segundo (Gbps/Tbps). | Red (Capa 3) / Transporte (Capa 4). | Baja a media: Son ataques ‘ruidosos’ que generan anomalías de tráfico evidentes, aunque a veces pueden confundirse con picos de tráfico legítimo. | Amplificación de DNS: El atacante envía pequeñas consultas a servidores DNS abiertos usando la IP de la víctima. Los servidores responden con respuestas mucho más grandes, amplificando el volumen del ataque hacia el objetivo. |

| De Protocolo | Agotamiento de estado: Consume los recursos de equipos de red como firewalls o balanceadores de carga al explotar vulnerabilidades en los protocolos de comunicación. Se mide en Paquetes por segundo (pps). | Red (Capa 3) / Transporte (Capa 4). Para una defensa integral, es necesaria la seguridad en redes y protección avanzada. | Media: Son más sutiles que los ataques volumétricos, pero generan patrones anómalos en los paquetes que pueden ser detectados por sistemas avanzados. | Inundación SYN (SYN Flood): El atacante envía una avalancha de solicitudes de conexión TCP (SYN) que el servidor deja abiertas, agotando su tabla de conexiones y bloqueando a usuarios legítimos. |

| De Aplicación | Agotamiento de recursos de la aplicación: Satura un servidor web con solicitudes que parecen legítimas pero que son computacionalmente costosas de procesar (ej. consultas a bases de datos). Es clave usar [SIEM, la clave para su ciberseguridad en 2025 y el análisis de logs](https://www.google.com/search?q=https://impactotic.co/ciber-seguridad/siem-la-clave-para-su-ciberseguridad-en 2025/) para la detección. Se mide en Peticiones por segundo (rps). | Aplicación (Capa 7). | Alta: Es el tipo más difícil de detectar. El tráfico puede ser indistinguible del de un usuario real, y los ataques “lentos y bajos” están diseñados para pasar desapercibidos. Es clave usar OSINT, para una detección temprana. | Inundación HTTP (HTTP Flood): Este ataque a menudo implica el robo de credenciales mediante phishing:Por eso, su negocio necesita 2FA y debe cuidar su identidad digital |

| Multivector | Asalto combinado: Utiliza simultáneamente o en secuencia múltiples vectores de ataque de las categorías anteriores para confundir y sobrepasar las defensas. | Capas 3, 4 y 7. | Muy Alta: Diseñado para maximizar la disrupción. Un ataque volumétrico puede servir de “cortina de humo” para distraer a los equipos de seguridad mientras un ataque de aplicación más sigiloso roba datos. | Un ataque de amplificación de DNS (volumétrico), combinado con una inundación HTTP (aplicación) y una inundación SYN (protocolo). |

¿Cómo reconocer que estás bajo un ataque DDoS?

La detección temprana es fundamental para una mitigación eficaz. Aunque algunas de estas señales pueden coincidir con eventos de tráfico legítimo elevado, su aparición súbita y sin una causa aparente justifica una investigación. Los síntomas más comunes de un ataque DDoS en curso son:

- Lentitud súbita de la red y timeouts: Un indicador principal es una degradación notable y repentina del rendimiento. Las páginas web tardan mucho en cargar, las aplicaciones no responden y se producen errores de conexión o ‘timeout’ de forma generalizada.

- Picos de tráfico anómalos: Un aumento drástico e inexplicable en el volumen de tráfico entrante es una señal clara. Este tráfico a menudo proviene de ubicaciones geográficas o rangos de direcciones IP inusuales para el perfil de usuario habitual.

- Caída de servicios o endpoints críticos: El sitio web, las APIs u otros servicios en línea se vuelven completamente inaccesibles. A menudo, esto se manifiesta con errores del servidor, como el código HTTP 503 o ‘servicio no disponible’.

- Patrones repetitivos en los registros (logs): Un análisis de los registros del servidor o del firewall puede revelar patrones sospechosos. Por ejemplo, una cantidad desproporcionada de solicitudes desde una misma IP, un aluvión de peticiones a una única página o patrones de tráfico con una periodicidad extraña (picos exactos cada 10 minutos). La supervisión constante es el corazón de la ciberseguridad empresarial; consulte SOC, conozca el corazón de la ciberseguridad empresarial.

¿Qué medidas básicas puedes aplicar hoy sin gran complejidad?

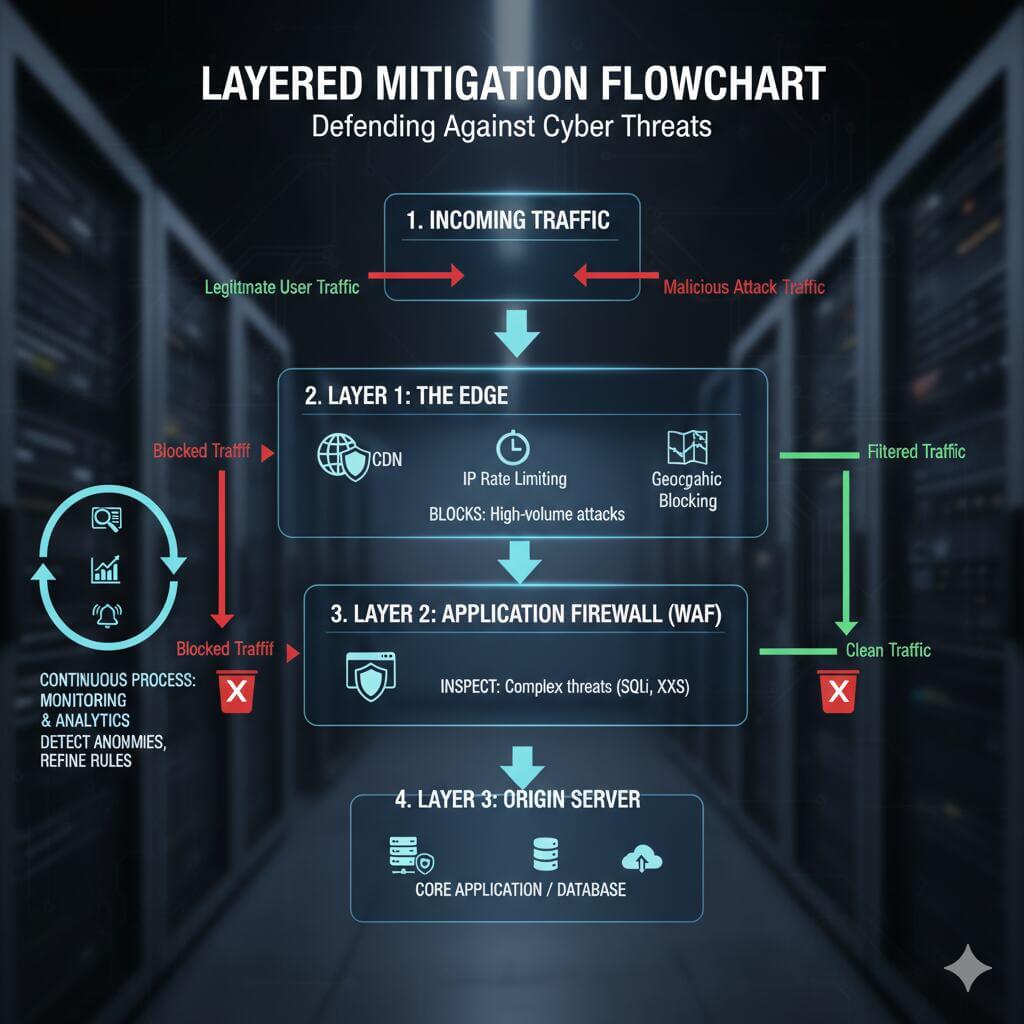

Aunque la defensa contra ataques a gran escala requiere servicios especializados, existen medidas fundamentales que cualquier organización puede implementar para construir una postura de defensa resiliente, lo cual implica entender el pentest, qué es y por qué es tan importante para la seguridad. Estas tecnologías funcionan mejor como un sistema de capas progresivas y requieren el uso de herramientas de seguridad, un modelo como Zero Trust basado en seguridad sin confianza en redes empresariales y considerar el apoyo de hacker éticos o el ethical hacking.

- Web Application Firewall (WAF): Actúa en la capa de aplicación (Capa 7) y es la primera línea de defensa contra ataques sofisticados. Inspecciona el tráfico HTTP/S y filtra solicitudes maliciosas que buscan explotar vulnerabilidades de la aplicación, como las inundaciones HTTP.

- Limitación de Tasa (Rate Limiting): Es una técnica que controla el número de solicitudes que un servidor acepta desde una misma dirección IP en un periodo de tiempo determinado. Es muy eficaz para mitigar ataques de fuerza bruta o ataques de aplicación que dependen de un alto volumen de peticiones por segundo.

- Red de Distribución de Contenidos (CDN): Una CDN es una red de servidores distribuidos geográficamente que almacena en caché el contenido estático de un sitio web. Su infraestructura masiva ayuda a absorber y dispersar el tráfico de ataques volumétricos, evitando que saturen la conexión del servidor de origen.

- Red Anycast: Es un método de enrutamiento avanzado utilizado por la mayoría de los proveedores de CDN y mitigación de DDoS. Permite que una misma dirección IP sea anunciada desde múltiples centros de datos en todo el mundo. Durante un ataque, el tráfico malicioso se distribuye por toda la red global del proveedor en lugar de concentrarse en un solo punto, lo que diluye su impacto y hace casi imposible que el ataque tenga éxito.

Otras medidas incluyen la configuración de listas de permisos/bloqueos (allow/deny lists) para restringir el acceso desde IPs conocidas como maliciosas y la implementación de alertas básicas que notifiquen sobre picos de tráfico anómalos.

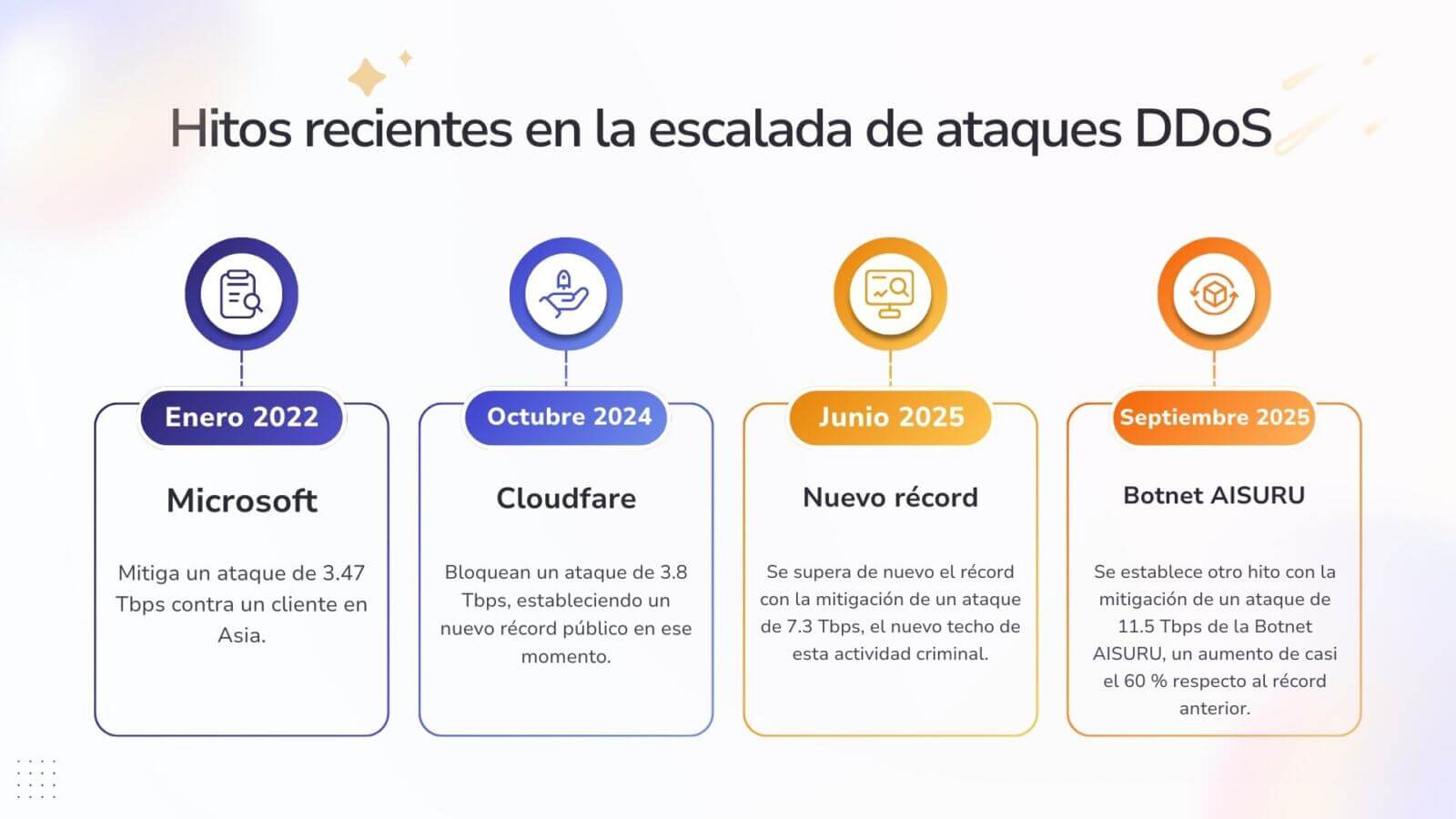

¿Qué casos recientes muestran el impacto real de los DDoS?

Los siguientes casos muestran la escala y las implicaciones estratégicas de las campañas modernas de ataques distribuidos de denegación de servicio (DDoS), que cada vez son más complejas y difíciles de enfrentar.

En septiembre de 2025, la empresa de infraestructura Cloudflare logró mitigar el ataque DDoS de mayor volumen registrado públicamente hasta la fecha. Este ataque alcanzó un pico de 11.5 Terabits por segundo (Tbps), lo que lo convierte en un récord histórico en términos de magnitud.

El ataque fue una inundación de paquetes UDP llevada a cabo por la botnet AISURU, una red formada por aproximadamente 300,000 routers y dispositivos IoT comprometidos. Lo más relevante de este evento no fue solo la escala masiva —capaz de saturar la capacidad de red de países enteros—, sino también su duración extremadamente corta, de apenas 35 segundos.

Este tipo de táctica, conocida como ‘ataque relámpago’, busca causar el máximo impacto antes de que los equipos humanos puedan responder. De esta manera, resalta la importancia de contar con sistemas de mitigación automatizados capaces de reaccionar en tiempo real frente a estas amenazas.

Otro caso ilustrativo ocurrió en noviembre de 2022, cuando el proveedor de salud colombiano Keralty y su filial EPS Sanitas fueron víctimas de un ciberataque. Aunque el vector principal fue el ransomware, el incidente también implicó la interrupción de servicios críticos, afectando el acceso a sitios web y la programación de citas médicas para millones de usuarios.

La relevancia de este caso en el contexto de los DDoS es que mostró una táctica en crecimiento: usar un ataque DDoS como distracción. Mientras la atención de los defensores se centra en restaurar el servicio, los atacantes aprovechan para ejecutar su verdadero objetivo, como el robo de datos o la instalación de ransomware, protección esencial para su empresa. Es vital tener una copia de seguridad protegiendo los datos de las empresas y evitar el robo de identidad, lo cual es un peligro constante. Esto demuestra que un ataque DDoS no debe verse solo como un problema de disponibilidad, sino como una señal de alerta de una intrusión más profunda y peligrosa, por lo que el cifrado de datos es una protección esencial para su empresa.

¿Cuándo conviene una mitigación local y qué evaluar del proveedor?

La elección de un proveedor de mitigación de DDoS es una decisión estratégica. La evaluación debe centrarse en un conjunto de criterios técnicos y operativos clave. Entre los más importantes se encuentran la capacidad de mitigación de la red del proveedor, la latencia, el Acuerdo de Nivel de Servicio (SLA) que garantice un tiempo de mitigación en segundos, el cumplimiento de normativas de datos y el acceso a soporte técnico especializado 24/7.

Además, la decisión entre una solución local (on-premise) o una global (basada en la nube) depende de las necesidades específicas de la organización. Cada una con sus fortalezas y retos:

- Soluciones locales: Consisten en hardware desplegado en el perímetro de la red de la organización. Ofrecen una mitigación de muy baja latencia para ataques de aplicación y de protocolo de menor escala. Sin embargo, son ineficaces contra ataques volumétricos grandes, ya que estos pueden saturar la conexión a internet antes de que el tráfico llegue al dispositivo local.

- Soluciones globales: Operan en redes masivas y distribuidas geográficamente. Son capaces de absorber los ataques volumétricos más grandes. Su principal desventaja potencial es la latencia si el proveedor no cuenta con una red de centros de depuración lo suficientemente distribuida.

| Criterio | Mitigación local (On-Premise) | Mitigación global (Cloud) |

| Defensa Volumétrica | Baja: Limitada por la capacidad de la conexión a internet local. | Excelente: Capacidad casi ilimitada para absorber ataques de múltiples terabits. |

| Defensa de Aplicación | Excelente: Latencia muy baja y control granular de políticas. | Muy buena: Altamente efectiva, pero puede introducir una latencia mínima. |

| Impacto en Latencia | Muy bajo: El tráfico se inspecciona localmente. | Bajo a medio: Depende de la proximidad de los centros de depuración del proveedor. |

| Escalabilidad | Fija: Limitada por la capacidad del hardware. | Elástica: Escala bajo demanda para igualar el volumen del ataque. |

| Modelo de Costo | Alto costo inicial (CapEx) y de mantenimiento (OpEx). | Basado en suscripción (OpEx), con costos predecibles. |

Como vemos, no existe una respuesta única. Por lo cual, la mayoría de las empresas optan por un modelo híbrido que combina un dispositivo local para la defensa diaria y una conexión bajo demanda a un servicio en la nube para ataques volumétricos representa la estrategia más equilibrada y resiliente. Todo ello debe estar involucrado en una estrategia global de ciberseguridad que sea flexible y ajustada a los desafíos y recursos de cada organización.