Recientemente, la compañía de Ciberseguridad Lumu Technologies anunció el lanzamiento del libro Outsmart EDR Evasion and Fix Security Gaps: A Defender’s Guide, escrito por Javier Vargas, director de productos, y el Dr. Chase Cunningham, Field CISO de la empresa. El texto se presenta como un análisis sobre las estrategias que utilizan los adversarios cibernéticos para eludir las soluciones de detección y respuesta en endpoints (EDR).

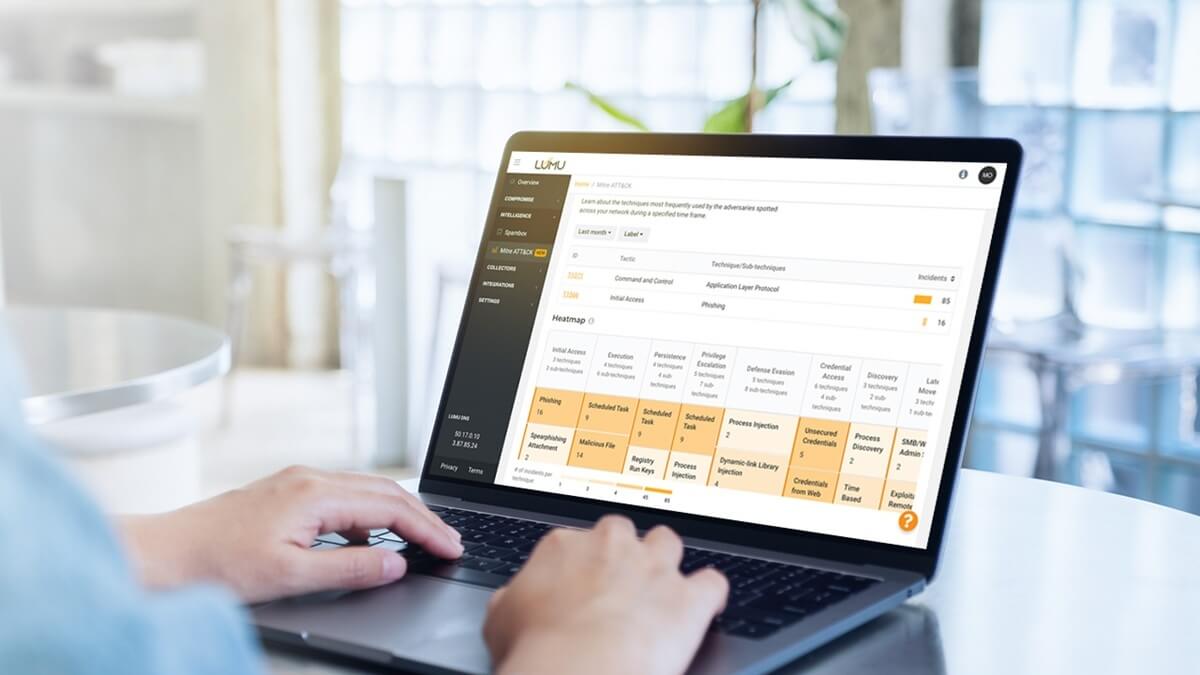

El libro aborda la evasión de EDR, considerada uno de los puntos ciegos críticos en la Ciberseguridad actual. Firmas analistas como Forrester han identificado las técnicas de evasión en endpoints como una prioridad para los Centros de Operaciones de Seguridad (SOC). De igual forma, el marco MITRE ATT&CK registra la evasión de defensas como la etapa más dominante en las estrategias de los atacantes. Esta publicación busca traducir estas advertencias en conocimiento aplicable.

“Los atacantes innovan sin descanso, y los defensores no pueden confiar en las herramientas o suposiciones del pasado”, afirmó Javier Vargas. El autor explicó que a través del análisis de las tácticas de evasión en Windows, Linux y macOS, y el estudio de grupos de amenazas, se ha creado una guía para que los profesionales puedan prepararse de manera más efectiva.

Una guía para defensores

Por su parte, Chase Cunningham, conocido como ‘Dr. Zero Trust’, señaló que la evasión de EDR es un evento que ocurre diariamente. “Al combinar los conocimientos de Javier sobre innovación de productos con mi trabajo junto a los CISOs, queríamos ofrecer a los defensores algo poco común: un recurso que fuera a la vez técnicamente riguroso y operativamente útil”.

La colaboración de ambos autores busca combinar la experiencia en estrategia de producto y arquitectura de seguridad con el asesoramiento a directores de seguridad de la información (CISOs) y agencias gubernamentales. El resultado es un manual que une profundidad técnica con una visión estratégica para los equipos de defensa.

El libro explora el análisis técnico por sistema operativo, las técnicas utilizadas por grupos de amenazas como APT29 y FIN7, y casos de estudio reales como SolarWinds y NotPetya. Además, ofrece cinco lecciones clave para que los profesionales de la ciberseguridad preparen a sus equipos para los intentos de evasión.

El libro ya está disponible en formato impreso y digital a través de Amazon y otros minoristas.